"Hacken" für Anfänger Teil 5 -MenSaarKarten mit dem Handy aufladen

Töörööö. Freibier für alle.

Gerade zu Karneval ist es in der Studentenzeit schwierig seinen Alkoholkonsum zu finanzieren.

Klar. Der eine oder andere hat vielleicht reiche Eltern die das stämmen können.

Doch gerade die Leute aus sozial schwachen, ostdeutschen Verhältnissen wie ich,

bleiben da häufig auf dem Trockenen sitzen. Natürlich gibt es noch den Solidaritätszuschlag.

Aber der reicht häufig gerade einmal aus, um sich einen kleinen BMW und paar vernünftige Kopfhörer zu leisten.

Da liegt es natürlich nahe sich nach Alternativen umzusehen. Warum also nicht auf die Uni zurückgreifen um sich

dennoch ein paar schöne Tage zu machen. Da gibt es eigentlich immer Bier auf Lager.

Besonders dürften sich da dresdner Studenten freuen. Denn die haben bestimmt auch Radeberger in der Uni.

Doch wie mein Opa schon immer Betonte. Das beste Bier ist immernoch das Freibier.

Was hat das mit Hacken für Anfänger zu tun? Naja. Ich zeige euch heute wie einfach es ist, seine MenSaar-karte

mit einem Handy wieder aufzuladen. Denn die Dinger sind alles andere als Sicher und der Uni ist das auch

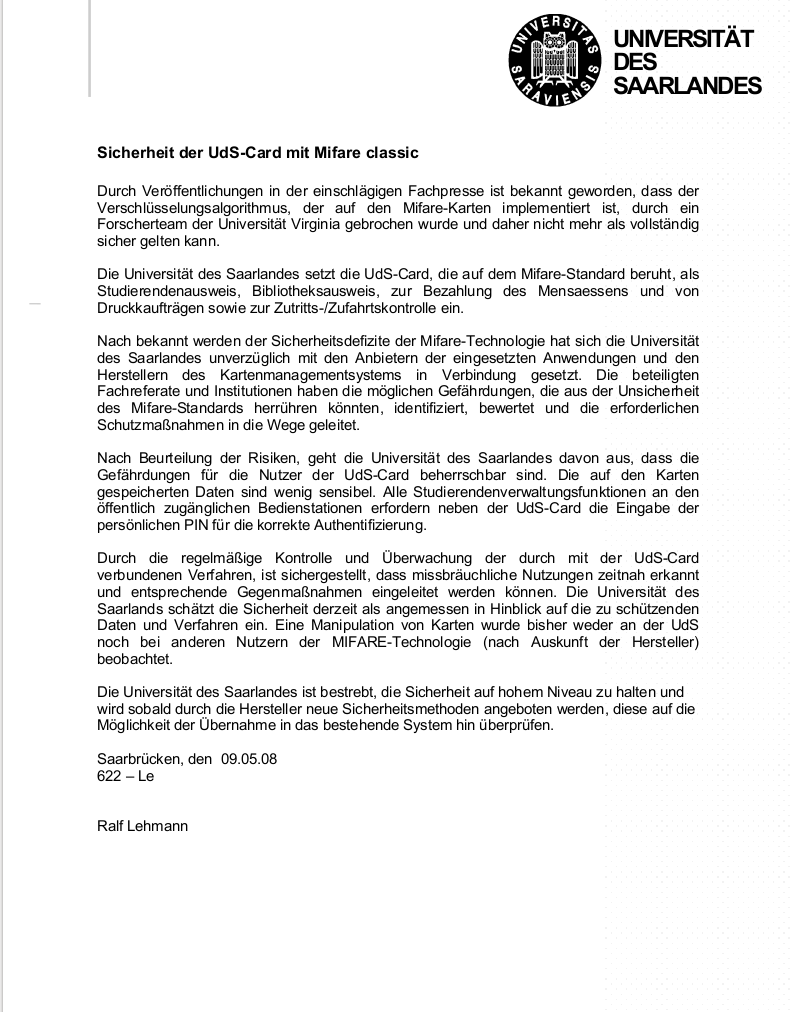

durchaus bewusst. Die Sicherheitslücke wurde 2007 veröffentlicht und ein halbes Jahr später hat die Uni prompt reagiert.

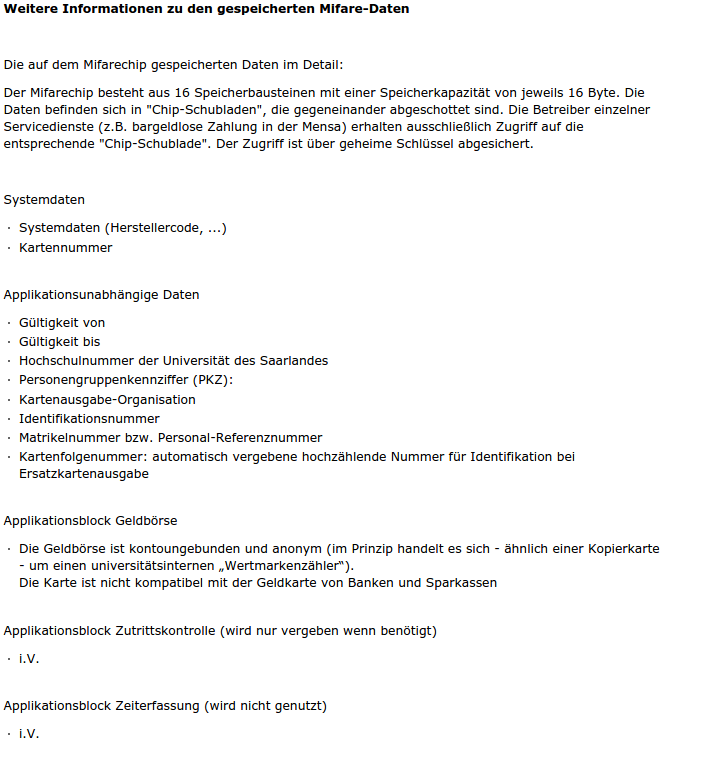

Wenn ihr mal auf die Uniwebseite geht, findet ihr auch ein öffentliches Statement von der Uni, sowie alle angaben,

was darauf eigentlich gespeichert wird.

https://www.uni-saarland.de/en/campus/study/administrative-information/ud...

Auch zur Sicherheit hat sich die Uni geäußert.

Wie man sieht ist die Sicherheitslücke uralt und funktioniert auch immer noch im Jahre 2016.

8 Jahre waren wohl zu kurz für die IT-Abteilung um das Problem mal zu beheben.

Theoretisch könnten die auch genauso gut einfach so Geldtonnen als Kasse des Vertrauens wie beim Kürbisverkauf hinstellen.

Das würde Personalkosten sparen und wäre mindestens genauso sicher.

Vorab. Ich lasse heute ein paar Details bewusst weg, um keinen Zorn der Uni zu schüren.

Grundsätzlich kann das aber jeder mit wenig Englischkenntnissen ohnehin schon seit Jahren

überall im Internet nachlesen.

Wem die Technik egal ist und nur wissen will ob es funktioniert, der kann sich an der Stelle auch einfach mein Video ansehen:

Der Rest kann einfach weiterlesen. Das Video kommt zum Schluss auch nochmal.

Ich entschuldige mich jetzt schon für meine katastrophale Aufnahme.

Ich brauche unbedingt mal einen Kameramann. Ich hatte auch überlegt ob ich das Video einfach noch einmal drehe.

Allerdings habe ich das Handy direkt auf Werkseinstellungen zurück gesetzt und auch schon dem Besitzer zurückgegeben,

weil ich nicht so eine Hackerhardware bei mir zu Hause haben möchte. Von daher kann ich es nicht noch einmal drehen.

===============================================================================================================

Die obligatorische Moralpeitsche:

Es geht mir darum Sicherheitslücken aufzuzeigen damit wir uns demnächst daran machen können,

wie ihr euch schützen könnt. Und vorab. Nein. Ich habe nicht damit bezahlt und habe die Kartenstände

wieder in den Originalzustand gesetzt. Ich erkläre euch dann auch gleich, was das Problem dabei ist.

Außerdem habe ich alle Schlüssel wieder gelöscht und auch das verwendetet Handy auf Werkszustand zurückgesetzt.

Außerdem hasse ich Karneval und ich liebe meine MenSaarMädchen. Vor allem meine Ute.

Deswegen würde ich die auch nie bescheißen. Ich gehe auch davon aus, das die Leser meines Bildungsblogs

intelligent genug sind, das nicht für kriminelle Zwecke zu nutzen.

================================================================================================================

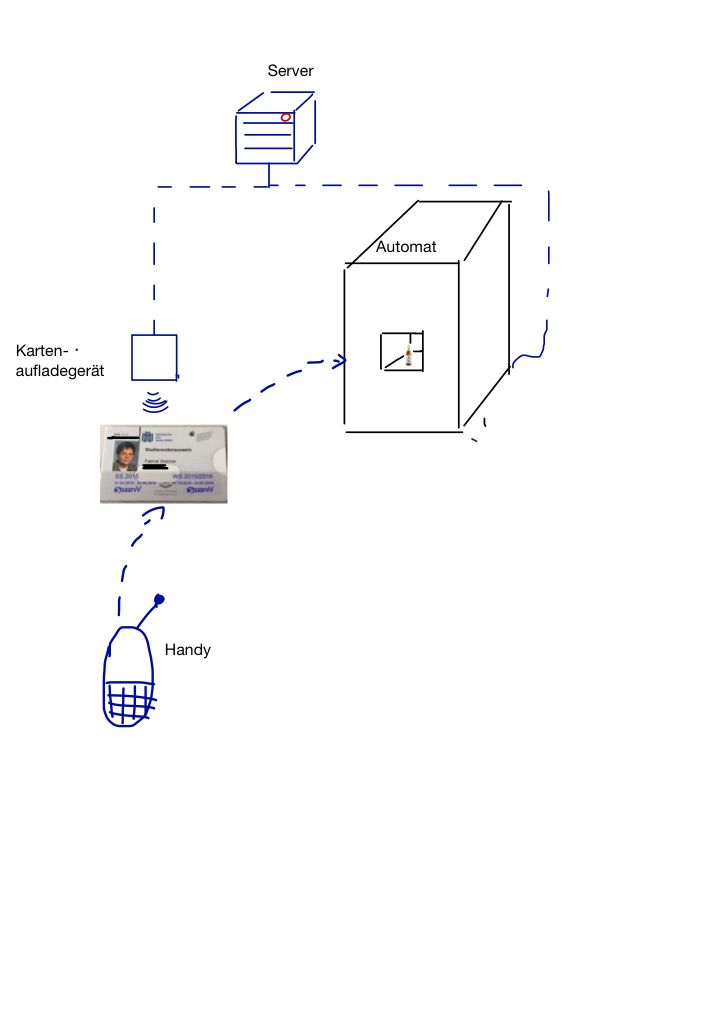

Fangen wir mit der Theorie an.

Ich entschuldige mich wieder vorab für meine schlechten Zeichnungen.

An mir ist halt wirklich kein Künstler verloren gegangen. Was solls. Unten in dem Schema soll nur grob das Prinzip verdeutlicht werden.

Ich ladet eure Karte an den Bezahldingern auf. Die übermitteln euren Kartenstand an einen Server wo die Geldstände gespeichert werden.

Gleichzeitig wird das Geld auf eure Karte geschrieben. Wenn ihr jetzt irgendwo bezahlen geht. Egal ob am Kaffeeautomaten oder an der

Kasse, wird das Geld von eurer Karte abgebucht. Irgendwann am Tag wird dann der Stand mit dem Server verglichen und und halt abgebucht.

Bei dem Bezahlvorgang an sich zählen aber nur die Kartendaten. Das heißt für uns. Wir ändern unseren Geldbetrag und gut ist.

Grundsätzlich würde es aber im System der Uni auffallen, das der Betrag auf der Karte nicht mit dem Server übereinstimmt. So die Theorie.

Allerdings der Satz auf unser Uniseite:

„Applikationsblock Geldbörse

Die Geldbörse ist kontoungebunden und anonym (im Prinzip handelt es sich - ähnlich einer Kopierkarte - um einen universitätsinternen „Wertmarkenzähler“).

„

Macht mich stutzig, ob die vielleicht nicht einmal ein Schattenkonto führen. Das wäre halt noch lächerlicher.

Es wäre auch super interessant, wenn man einmal den Datenverkehr von einem unbeaufsichtigten Kaffeeautomaten mitschneidet.

Wie das funktionieren würde, habe ich euch ja bereits gezeigt. Denn dann könnte man natürlich auch noch den Geldstand auf

dem Server ändern und ihr würdet tatsächlich das Geld auch auf dem Schattenkonto besitzen. Außerdem würde man auch feststellen

können, ob sie überhaupt eins führen. Ich meine aber das die sogar sehen, was wir einkaufen. Also nix mit anonym.

Bisher gab es aber deutschlandweit noch keine Uni, die dem Versuch zugestimmt hat. Deswegen ist das nur theoretisch möglich.

Wir können es also leider nicht testen.

Wie dem auch sei. Wenn wir also jetzt mit dem Handy unsere Daten umschreiben können wir shoppen so viel wir wollen.

Den es geht doch nichts über einen „Frühschoppen“ ;)

Also let's go!

Was benötigt ihr?

- einen Kartenleser (der bei mir zufällig rumliegt)

- ein altes Handy mit NFC-Chip (das Samsung Galaxy S3 funktioniert super)

- eine „alte“ Studentenkarte (Mifare classik 4k)

- eine Flasche Bier

NFC? = Near Field Communication

Naja. Der Name sagt ja eigentlich schon alles. Das heißt die Handys können tatsächlich mit den RFID-Karten reden.

Warum ein altes Handy?

Vor knapp 2 Jahren, wo ich das bereits das erste mal getestet habe, ging es auch noch mit meinem Nexus 3.

Jetzt besitze ich allerdings ein Nexus 5. Google hatte keine Lust dafür Gebühren zu bezahlen um diese Kartentechnologie

weiterhin nutzten zu können. Denn das Protokoll ist von der Firma NXP Semiconductors. Und das ist nicht Opensource.

Soll heißen. Google müsste für jedes Gerät das es mit diesem Protokoll verkauft Gebühren bezahlen.

Theoretisch könnte also auch mein jetziges Handy das gleiche machen. Nur da ich zu wenig Ahnung habe, wäre ich nie in der

Lage dort einen eigenen Treiber zu schreiben. Mal abgesehen davon, könnte ich die Karten natürlich genauso gut mit dem

Kartenlesegerät beschreiben. Sieht nur immer doof aus, wenn man mit einem Kartenlesegerät in der Kaffeete hockt

und sich nochmal 10 Bier bestellt.

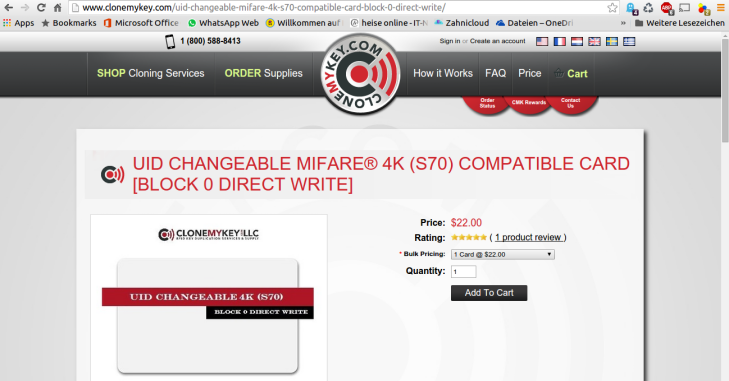

Der Kartenleser:

Ihr braucht den eigentlich nur ein einziges mal. Nämlich um die Sicherheitsschlüssel auszulesen. Wenn ihr die einmal habt,

dann reicht das Handy völlig. So einen Kartenleser gibt es mittlerweile für 22$

Eine alte Studentenkarte?

Naja. Zu meiner Zeit wurde noch die guten alten Mifare classik Karten eingesetzt. Und die funktionieren immer noch wunderbar.

Im Prinzip könnt ihr euch einfach eine von den Chinesen bestellen. Ihr braucht nur erst einmal eine,

damit wir die Daten untersuchen können. Zum beschreiben könnten wir jeden Chip oder leere Karte nehmen,

die es frei im Internet gibt. Sieht aber ehrlich gesagt auch etwas doof beim bezahlen aus.

Wer jetzt meint das die neuen Karten besser sind. Nein. Die sind auch bereits geknackt.

Timo Kasper und David Oswald sind zwei deutsche die sich mit der Sicherheit der Karten auseinander gesetzt haben.

Dazu zum Schluss aber mehr.

Das heißt. Die Methode die wir heute verwenden geht nur bei den alten Karten. Grundsätzlich sind

die neuen nicht viel besser. Und nur weil die alten noch schlechter gesichert sind, als die Neuen,

macht das die Neuen immer noch nicht gut.

Die Flasche Bier?

Naja. Das Schlüssel knacken dauerte bei mir ca. 20 Minuten. Liegt hauptsächlich daran das ich nur einen

billigen Kartenleser verwendet habe. Gute kosten über 300€. Die sollten dann aber auch bedeutend schneller sein.

Also ans eingemachte.

Ich habe zum testen Ubuntu benutzt. Da ich ohnehin auf allen Rechnern nur Linux installiert habe.

Dabei war es aber etwas umständlich den Kartenleser und das Programm zum Laufen zu bekommen.

Die Einzelheiten erspare ich mir an der Stelle. Wenn ihr allerdings das schon erwähnte Kalilinux benutzt,

dann funktioniert alles fehlerfrei von Anfang an. Könnte sogar sein, das es auch unter Windows funktioniert.

Aber wer will das schon? Wichtig ist allerdings das ihr das in keiner virtuellen Maschine probiert.

Denn die Schwachstelle nutzt eine zeitbasierte Attacke. Deswegen funktioniert das vermutlich nicht in der Virtualbox.

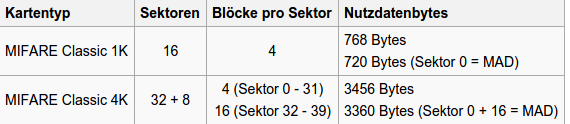

Kommen wir mal zum ganz groben Aufbau von solchen Karten.

Je nach Karten(-daten)größe (in unserem Falle 4K) sind unterschiedlich viele Blöcke und Sektoren vorhanden.

Grob kann man sagen 4 Blöcke bilden ein Sektor.

Der erste Block enthält die eigentlich eindeutige Herstellernummer.

Da das System aber schon millionenfach verkauft wurde, sind die mittlerweile nicht mehr eindeutig.

Es ist zwar sehr unwahrscheinlich, aber theoretisch nicht unmöglich auf die gleiche zu treffen.

Dieser Block ist normalerweise nicht beschreibbar. Das heißt, wir könnten theoretisch keinen 1:1 Klon einer Karte erzeugen.

Praktischer weise gibt es günstige Chinakarten wo man den ersten Block auch direkt mit beschreiben kann.

So können wir dann halt doch exakte Kopien einer Karte erstellen.

Außerdem kann man die Karten auch emulieren. Wie z.B. Der Chameleonkarte. (kommt zum Schluss)

In den restlichen Blöcken, bzw. Sektoren, werden dann die Daten gespeichert.

Also zB. Den Geldstand oder eben Zutrittsberechtigungen für Türen die sich mit so einer Karte öffnen lassen.

Auf der vorher genannten Uniseite werden die Blöcke eigentlich ganz gut erklärt.

Die Schlüssel:

Jeder Sektor ist mit zwei Schlüsseln gesichert. Einen Schlüssel A und einen Schlüssel B.

Damit kann man Berechtigungen vergeben. Also z.B. wer den Schlüssel A hat, darf die Daten auslesen,

aber nicht verändern. Wer den Schlüssel B hat darf Daten lesen und schreiben.

Warum? Naja. Z.B. die MenSaarApp hatte einmal die Betafunktion integriert, wo man sich den Kartenstand anzeigen lassen konnte.

Es wäre aber katastrophal, wenn man dabei auch Schreibrechte mitgeben würde.

Die Schlüssel sind glücklicherweise auf jeder Karte identisch. Das heißt wir brauchen nur eine Karte knacken und

haben vollen Zugriff auf alle Karten.

Das heißt wir benötigen die Schlüssel um unsere Kartendaten selber schreiben zu können.

Und genau da hängt der Hase im Pfeffer. Der Zufallsgenerator dieser Karten ist so miserabel wie meine Rechtschreibung.

Es wird vielleicht etwas zu umständlich jetzt alles technisch zu erklären. Deswegen spare ich mir das einfach wieder.

Nehmt es einfach so hin, das wir Aufgrund dieser Sicherheitslücke die Schlüssel knacken können.

Jetzt gibt es mehrere Optionen. Was können wir denn alles jetzt Anfangen.

Variante 1:

Wir haben 50€ auf unserer Karte. Wir kopieren die Kartendaten und schreiben die wieder zurück.

Ergo. Wir können die unendlich oft zurücksetzten.

Variante 2:

Wir können in einem kurzem Moment von anderen die Kartendaten auslesen und mit Ihren Karten bezahlen und halt auch Türen öffnen.

Variante 3:

Zum Anfang hatte ich ja gesagt, das es irgendwann auffällt, das eure Kartendaten nicht mit den Serverdaten übereinstimmen.

Naja. Dann ändert doch einfach die Matrikelnummer und nehmt eine Person die ihr nicht leiden könnt.

An Matrikelnummern kommt man relativ einfach ran.

Variante 4:

Ihr ändert die Matrikelnummer in eine Phantasienummer. Dann bekommt auch niemand anderes Ärger.

Variante 5:

Wir können uns selber Zugang zu allen Gebäuden auf unsere Karte schreiben.

Variante 6:

Wir schreiben uns Geld auf die Karte und lassen uns das Geld im Kartenbüro auszahlen.

Variante 7:

Ihr lasst euch das Geld für den Bus/Bahn zurückzahlen und druckt euch trotzdem den Stempel auf die Karte.

Variante 8:

Ihr manipuliert den Netzwerkverkehr und schreibt euch das Geld auch auf den Server.

Naja. Wie ihr seht. Mit etwas Kreativität, lässt sich eine Menge damit anstellen.

In meinem Versuch belasse ich es bei dem kopieren und auf einen alten Geldstand zurückzusetzen.

Denn leider kann ich alles andere nicht testen. Aber Vorab. Bis auf Variante 7 und 8 wurden alle

Varianten bereits getestet und haben genau so funktioniert. Hier könnt ihr euch einen Vortrag darüber ansehen.

Schon steinalt. Aber funktioniert immer noch.

https://www.youtube.com/watch?v=Q7MU6v3Gmfg

Den Ablauf jetzt noch einmal ganz kurz zusammengefasst.

Wir müssen die Schlüssel knacken.

Die Sektoren nach Informationen über Matrikelnummer und Geldstand überprüfen.

Die Beträge ändern. Eigentlich gibt es auch in der Regel Prüfsummen die mit gefälscht werden müssen.

Das geht aber hier zu weit.

Unser Vorteil. Wir kennen die Matrikelnummer und den Kontostand. Wir wissen also wonach wir suchen.

Jetzt aber genug Theorie. Fangen wir an:

Der Praktische Teil:

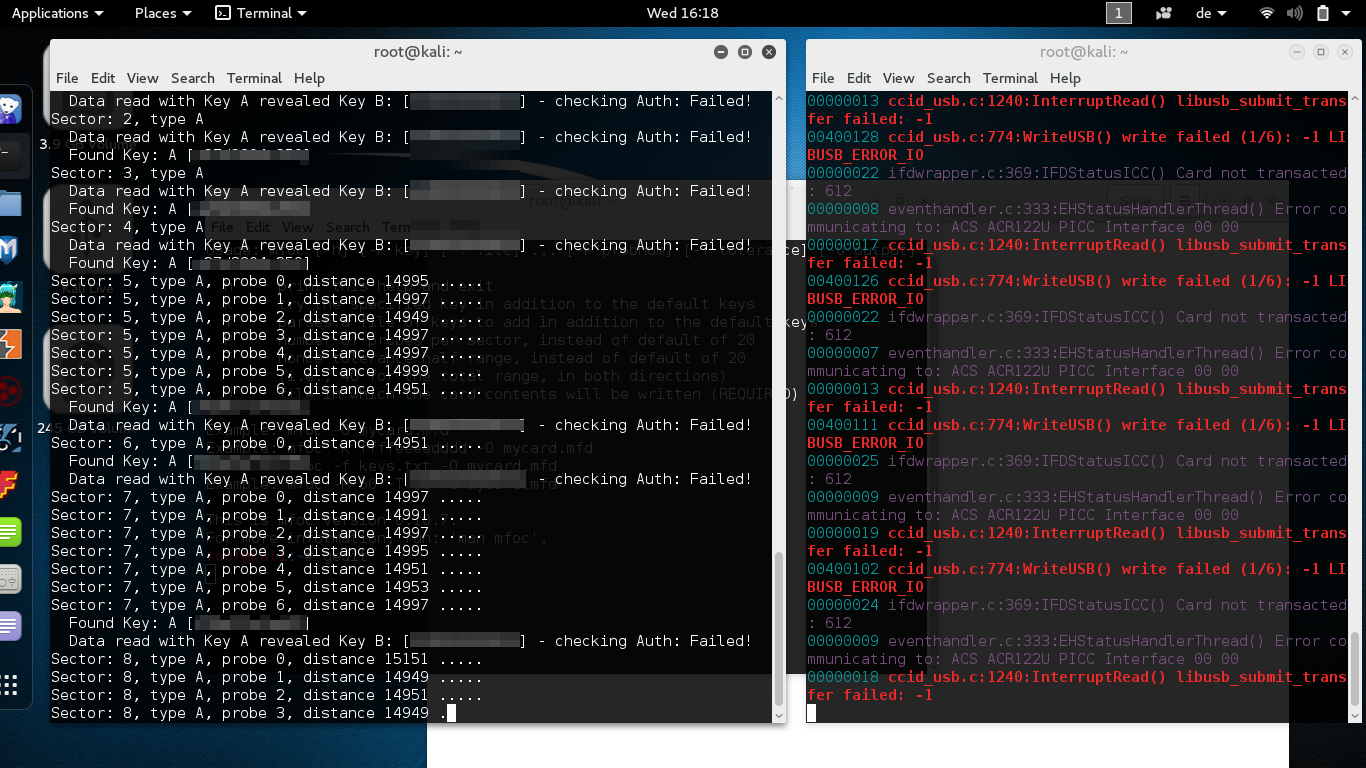

einfach Kalilinux starten. Kartenleser anstecken, Konsole öffnen und folgenden Befehl eingeben:

mfoc -P 500 -O kartendump.mfd

der letzte Teil ist einfach der Name unter dem es abgespeichert werden soll.

Macht auch Sinn, wenn ihr dort den aktuellen Kontostand mit notiert. Damit wir nicht durcheinander kommen.

So sieht das ganze dann aus:

Wie bereits erwähnt. Bei mir dauerte es ca. 20 Minuten, bis die Karte komplett ausgelesen war und alle Schlüssel

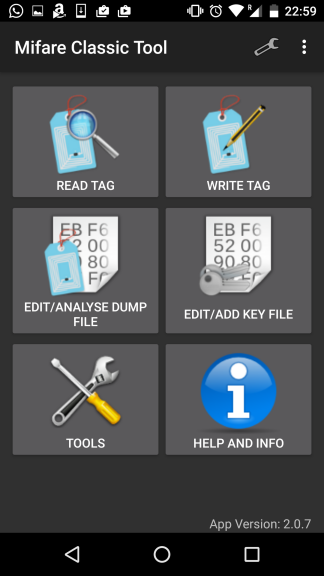

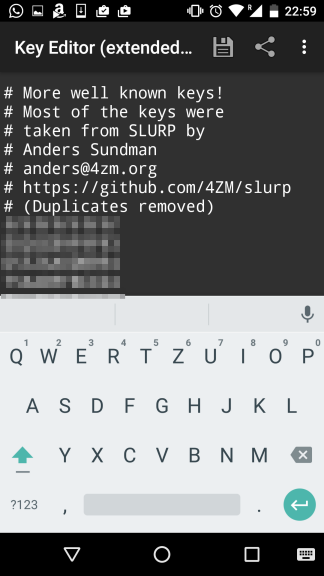

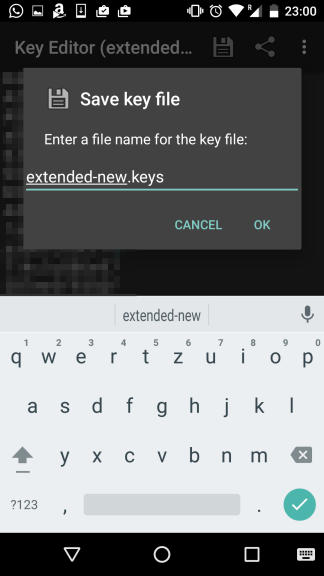

geknackt. Anschließend kopiert ihr euch die Schlüssel raus und tragt die in euer Handy ein. Das Mifare classik Tool

könnt ihr euch aus dem Playstore runter laden.

https://play.google.com/store/apps/details?id=de.syss.MifareClassicTool&...

Das ist von dem Dude Ikarus der vorher auf dem Video zu sehen ist.

Einfach die App installieren und die Schlüssel hinzufügen. Jetzt könnt ihr die Karte „dumpen“. Also die Kartendaten auslesen und speichern.

Jetzt habt ihr also alle Kartendaten auf eurem Handy. Diese könnt ihr jederzeit wieder zurück schreiben.

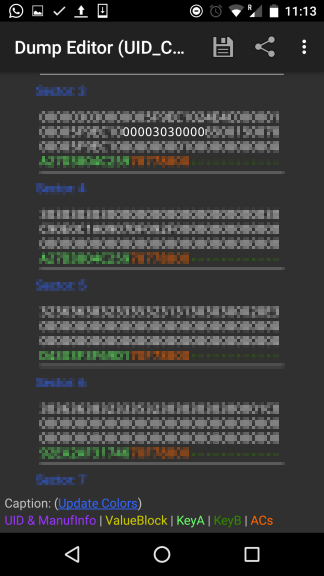

Außerdem können wir mit diesem Dumpfile einfach alle Blöcke untersuchen. Man findet dabei relativ einfach die

Matrikelnummer an mehreren Stellen. Außerdem Findet man auch ohne langes suchen die Geldbeträge im Hex Format.

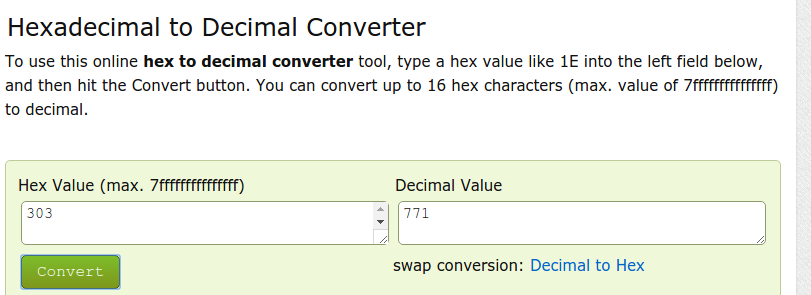

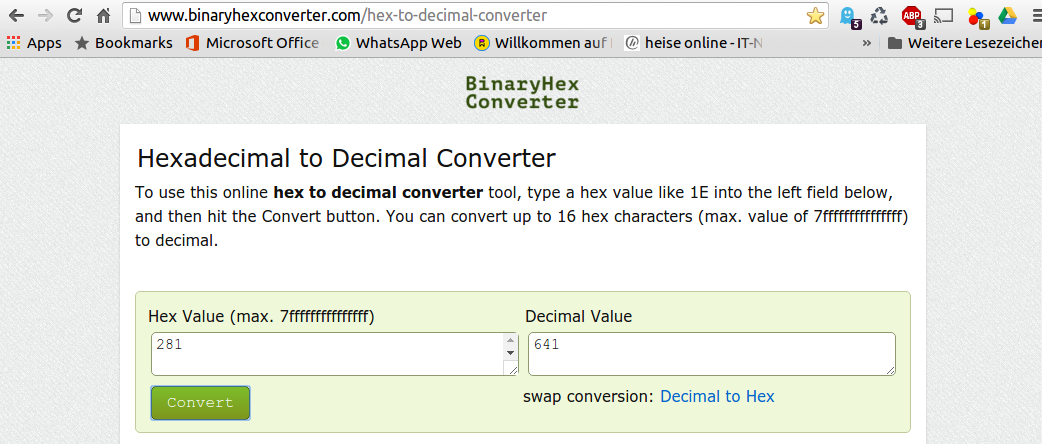

Also einfach mal bei Google hex to decimal converter suchen oder die Handyapp benutzen.

Dann findet man die Daten die uns interessieren ziemlich schnell.

Wie ihr bei mir sehen könnt. Die 303 in Hex bedeuten 771 Cent.

Jetzt könnt ihr einfach etwas einkaufen gehen und sehen, wie sich der Kontostand ändert, bzw. welche

Daten auf der Karte sich verändern und welche bestehen bleiben. Wenn wir jetzt noch ein Karte mit Zugangsberechtigung

für irgendwelche Gebäude hätten, könnten wir natürlich auch diese Blöcke untersuchen.

Das Mifare Classic Toolkit bringt auch direkt die Funktion mit die Dumps zu vergleichen.

Es markiert euch also schon automatisch die geänderten Kartendaten.

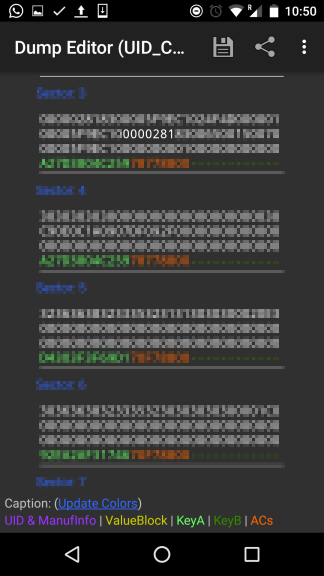

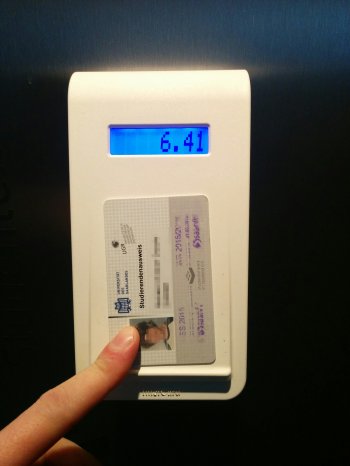

Nach dem Kauf von einem Kaffee für 1,30€ findet ihr die 281 in dem gleichen Block, was 641 Cent bedeutet.

Da wir ja bereits vollen Zugriff auf alle Blöcke haben können wir natürlich auch dort eintragen, auf was wir Lust haben.

Ok. Wie gesagt. Es ändern sich noch ein paar Sachen mehr. Das lässt sich aber auch relativ schnell knacken.

Allerdings will ich hier Bewusst nicht alle Stellen erklären. Müssen wir auch gar nicht.

Denn uns reicht es ja völlig aus unseren alten Kontostand zurück zu schreiben.

Also einfach wieder auf write Dump drücken und warten bis die alten Daten wieder zurückgeschrieben sind. Das wars. Wer jetzt meint.

Vorher:

Nachher:

OK. Patrick hat ja vielleicht nur die Fotos vertauscht. Wie bereits Anfangs erwähnt habe ich extra noch ein kleines Video dazu aufgenommen.

Auf jeden Fall sieht man aber, das der Kontostand von 6,41€ wieder auf die 7,71€ geändert wurden.

Und das sollte mir auch für den kleinen Test in der Mittagspause genügen.

Ich denke die schwache Sicherheit, wäre damit klargestellt. Ihr könnt euch übrigens auch eine fertige Klonkarte kaufen.

Schaut euch mal das Video an.

https://www.dailymotion.com/video/x3lf45m_chameleonmini-in-action-some-p...

Sieht verdammt witzig aus. Und wird am Ende des Jahres käuflich sein. Hier geht’s zum Kickstarterprojekt:

https://www.kickstarter.com/projects/1980078555/chameleonmini-a-versatil...

Und mal unabhängig von der Sicherheit an der Uni. Die Karten werden weltweit für alles mögliche eingesetzt.

Im Parkhaus. In Hotels als Schlüssel. Im Skiurlaub als Skipass. Teilweise in Firmen am Kaffeeautomat.

Haustüren sind teilweise damit gesichert. Naja. Halt erschreckend viele Sachen.

Bei Haustüren ist natürlich die Frage ob eine alte Haustür zwangsläufig sicherer ist.

Denn heute Früh musste ich auch meinen Amazon-Universalschlüssel benutzen,

da mein Mitbewohner gepennt hatte und ich keinen anderen Schlüssel am Mann hatte.

Das ging natürlich genauso schnell und einfach.

Aber ich weiß nicht, warum man ein Bezahlsystem auf so einer Technik basieren lässt.

Naja. Abschließend will ich doch unbedingt nochmal die Uni zitieren. Denn schönere Abschlussworte kann ich selber nicht finden.

„Die Universität des Saarlandes ist bestrebt, die Sicherheit auf hohem Niveau zu halten und

wird sobald durch die Hersteller neue Sicherheitsmethoden angeboten werden, diese auf die

Möglichkeit der Übernahme in das bestehende System hin überprüfen.“

Danke Dafür

Also Prost. Die nächste Runde Bier geht auf mich ;)

Liebe Grüße

Euer Patrick

Hier noch eine kleine Übersicht (Stand 2011) von den bekannten betroffenen Unis:

Betroffene Universitäten:

Universität Bamberg

Universität Bayreuth

Technische Universität Berlin

Ruhr-Universität Bochum

Technische Universität Chemnitz

Art University Camondo Paris

Technische Universität Clausthal

Brandenburgische Technische Universität Cottbus

Technische Universität Darmstadt

Universität Duisburg Essen

Universität Erlangen-Nürnberg

Universität Frankfurt am Main

Universität Frankfurt (Oder)

Universität Freiburg

Technische Universität Bergakademie Freiberg

Zeppelin Universität Friedrichshafen

Universität Giessen

Universität Halle-Wittenberg

Universität Hildesheim

Universität Hohenheim

Technische Universität Illmenau

Universität Jena

Universität Konstanz

La Trobe University Melbourne

Universität Leipzig

Université Libre de Bruxelles Belgium

Universität Magdeburg

Technische Universität München

Universität Potsdam

Universität des Saarlandes

Universität Trier

Universität Tübingen

Bauhaus-Universität Weimar

Universität Witten / Herdecke

Universität Würzburg

Betroffene Hochschulen:

Hochschule Aalen

Hochschule Albstadt Sigmaringen

Hochschule Anhalt (FH)

Fachhochschule Aschaffenburg

Hochschule Biberach

Fachhochschule Bonn-Rhein-Sieg

Fachhochschule Braunschweig / Wolfenbüttel

Hochschule für Musik Detmold

Hochschule für Technik und Wirtschaft Dresden (FH)

Hochschule Folkwang

Fachhochschule Frankfurt am Main

Evangelische Fachhochschule Freiburg

Katholische Fachhochschule Freiburg

Pädagogische Hochschule Freiburg

Hochschule für Musik Freiburg

Hochschule Furtwangen

Berufsakademie Gera

Fachhochschule Giessen-Friedberg

Fachhochschule Hamburg

Hamburg Bucerius Law School

Fachhochschule Hannover

Medizinische Hochschule Hannover

Hochschule für Musik und Theater Hannover

Hochschule Harz, Wernigerode / Halberstadt

Fachhochschule Heidelberg

Berufsakademie Heidenheim

Heilbronn Business School

Fachhochschule Jena

Hochschule Karlsruhe (FH)

Fachhochschule Kehl

Fachhochschule Kiel

Fachhochschule Köln

Hochschule für Musik Köln

Hochschule für Technik, Wirtschaft und Kultur Leipzig

BPP College of Professional Studies, London

Berufsakademie Lörrach

Fachhochschule Ludwigsburg

Pädagogische Hochschule, Ludwigsburg

Fachhochschule Zentralschweiz

[FHZ – Luzern] – Hochschule für Technik und Architektur

Hochschule Luzern

Fachhochschule Lübeck

Hochschule Mannheim

Hochschule Merseburg (FH)

Berufsakademie Mosbach

Hochschule Neubrandenburg

Hochschule Neu-Ulm

Fachhochschule Nordhausen

Hochschule für Wirtschaft und Umwelt Nürtingen-Geislingen

European Business School Oestrich-Winkel

Hochschule Offenburg

Fachhochschule Oldenburg / Ostfriesland / Wilhelmshaven

Hochschule Pforzheim

Berufsakademie Ravensburg

Hochschule Ravensburg-Weingarten

Hochschule Reutlingen

Hochschule Rosenheim

Hochschule für Forstwirtschaft, Rottenburg

Hochschule der Bildenden, Künste Saar

Hochschule für Musik Saar

Katholische Hochschule Saarbrücken

Hochschule für Technik und Wirtschaft des Saarlandes

Pädagogische Hochschule Schwäbisch Gmünd

Fachhochschule Stralsund

Fachhochschule Stuttgart

Berufsakademie Stuttgart

Hochschule der Medien Stuttgart

Fachhochschule Trier

Landwirtschaftliche Lehranstalten, Triesdorf

Staatliche Hochschule für Musik, Trossingen

Hochschule Ulm

Duale Hochschule Baden-Württemberg, Villingen-Schwenningen

Fachhochschule Weihenstephan

Fachhochschule Wiesbaden

Technische Fachhochschule Wildau

Zürcher Hochschule Winterthur

Hochschule Wismar

Zürcher Hochschule

Pädagogische Hochschule Zürich

Mögliche betroffene Unternehmen:

Lurchis Lunch House

Steigenberger Airporthotel Frankfurt

Berufsförderungswerk Heidelberg

Deutsches Krebsforschungszentrum Heidelberg

Tierärztliche Fakultät der LMU München

Schwenninger BKK

Rotebühl Kantine der Oberfinanzdirektion Stuttgart

Universitätsklinikum Ulm

Engadiner Kraftwerke AG

Rhätische Bahn

Cartax

Betroffene Bibliotheken:

Broward County Library Florida

Boca Raton Public Library Florida

Baltimore County Public Library