"Hacken" für Anfänger Teil 1

Hallo liebe Freunde des gepflegten Internetblogs.

Heute und auch die nächsten Wochen, soll es ausnahmsweise mal über

PC's gehen. Vielleicht hat der eine oder andere von euch einmal

Mr. Robot gesehen. Im Großen und Ganzen geht es um einen Hacker

der sich gegen einen der größten Konzerne stellt. Wer die Serie

noch nicht gesehen hat, sollte das jetzt nachholen.

Doch ich will euch nicht mit so einer schnöden Serie langweilen.

Nein. Ich nehme wie immer meinen Bildungsauftrag war. Die Serie

zeigt den Hacker, wie er in Netzwerke einbricht und auch sonst

so den einen oder anderen hackt. Leider lassen sie den unwissenden

Zuschauer im dunkeln tappen und erklären nicht einmal wie er das macht.

Im TV sieht das immer so einfach aus und vielleicht fragt sich dann

auch der Eine oder Andere, ob das wirklich so einfach geht.

Und vorab. Jap. Jedes 10 Jährige Kind mit einem Smartphone könnte die

meisten Sachen selbstständig machen.

Es gibt nur 3 Bedingungen die ihr erfüllen müsst.

1. Kauft euch einen schwarzen Hoodie. Denn den besitzt jeder seriöse

Hacker. Auch ich muss den immer zuerst anziehen, bevor ich eine

Schwachstelle nutze. Daran erkennt man auch stets die Hacker. Entweder am

schwarzen Hoodie oder an der "Guy Fawkes" Maske.

Da aber nur die Anonymous die Maske benutzen, könnt ihr euch eher auf

den schwarzen Hoodie verlassen.

2. Ihr bestitz ein Smartphone (ich meine damit ein richtiges mit Android

und Rootzugriff) oder Laptop oder irgendein gerät mit Bildschirm.

Vermutlich würde sogar ein gerooteter Android-TV funktionieren.

3. Lest regelmäßig meinen Blog. Denn ich versuche euch hier wirklich

Kindgerecht ein paar Grundlagen zu erklären.

An dieser Stelle will ich euch nochmal ins Gewissen reden.

Das Spionieren und Manipulieren von Netzwerken ist kein Kavaliersdelikt.

Genauso wenig Identitätsdiebstahl. Geht also bitte sicher, das ihr in

eurem eigenen Netzwerk unterwegs seid und das ihr nicht euren Mitbewohner

oder ähnliches beim pornostreamen stört. Denn der kann auch ganz schnell

mal wütend werden. Außerdem steht ihr ab jetzt unter Generalverdacht.

Denn jedes mal, wenn etwas nicht funktioniert wird man euch vorwerfen ihr

hättet schon wieder die Finger im Spiel gehabt. Und nur zur Info. Ich war

nur einmal im Wohnheim für ne kleine aber witzige Störung verantwortlich.

Mein Ziel ist es euch zu zeigen, wie einfach es geht Netzwerke zu manipulieren

und Sicherheitslücken aus zu nutzen, damit ihr euch der Gefahr in fremden

Netzwerken und auf irgendwelchen zwielichtigen Internetseiten im Klaren seit.

Außerdem wird nach den nächsten Wochen der Ein oder Andere sich vielleicht doch

nochmal überlegen, ob er wirklich sein geliebtes Windows unbedingt braucht

oder ob er sich doch mit meinem geliebten Linux oder Apple (das liebe ich nicht)

anfreunden kann.

Nach den nächsten Wochen, werdet ihr mit Sicherheit keine Hacker werden. Im besten

Fall sind wir dann Scriptkiddies in schwarzen Hoodies. Vorab schonmal einen kleinen

Überblick was wir gemeinsam erarbeiten werden.

-Netzwerke Manipulieren + Daten abfangen und mitschneiden

-in Netzwerke eindringen

-RFID-Karten (wie z.B. unsere Mensaar Karte) knacken und kopieren

-unserer eigenen kleinen Trojaner erstellen

-PC's inkl. Webcam kontrollieren

-Wenn ihr noch wünsche über irgendwas spezielles habt, dann schreibt

das bitte unten in den Kommentaren. Dann zeige ich (falls ich dazu in der

lage bin) Euch natürlich auch gerne andere "Hacks".

Ich hoffe das überzeugt euch in den nächsten Wochen, die Windowskisten platt zu machen.

Also lets go. Hoodie an. Es geht ans Eingemachte.

Wir beginnen mit einer kleinen Runde zum Erwärmen. Netzwerkgrundlagen und

Manipulation.

Grundsätzlich funktioniert das mit allen Betriebssystem. Und sobald jemand Interresse

hat, zeuge ich euch auch wie man das am PC macht. Fragt einfach im Kommentarfeld nach.

Da wir aber heute schnelle Erfolge wünschen, fangen wir mit einer kleinen Handyapp an.

Denn die nimmt uns eigentlich alles ab. Dennoch machen wir etwas Theorieunterricht.

Ich lege mit Absicht keinen großen Wert, auf die vollständige technische Korrektheit

um es so einfach wie es geht zu erklären. Also an alle Klugscheißer vor weg. Das

ist hier für Kleinkinder und blutige Amateure.

Wie funktioniert ein Netzwerk?

MAC-Adresse (Media-Access-Control-Adresse):

Grundsätzlich besitzt jede Netzwerkkarte eine Hersteller Nummer. Diese nennt man

MAC-Adresse (Media-Access-Control-Adresse). Also egal ob ihr eine Ethernetdose

am PC habt oder ein Wlanstick. Diese Nummer ist grundsätzlich immer eindeutig und

vom Hersteller fest vergeben. Diese sieht dann z.B: so aus: 00:80:41:ae:fd:7e

Der Router / Gateway

Ihr habt ein Gerät was euch ins Internet bringt und den Netzwerkverkehr regelt.

Dieser überprüft die Geräte im Netzwerk. Vergibt eine IP-Adresse und sendet euch

die Pakete (Daten). Die Daten von dem Router werden immer an die MAC-Adresse von

eurem PC geschickt. Grundsätzlich werden die Gateway's in einer Art Tabelle gespeichert.

Diese nennt man Address Resolution Protocol (ARP).

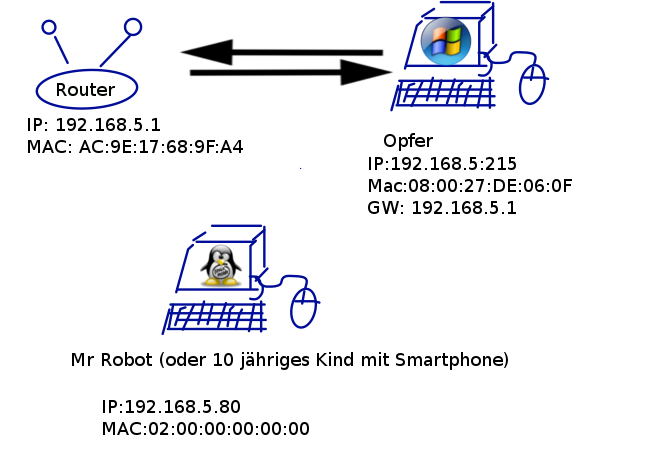

Ich entschuldige mich schon vorab für meine zeichnerischen Fähigkeiten. Ich beherrsche

das Zeichnen ähnlich gut wie die deutsche Rechtschreibung. Aber dennoch versteht man

glaub ich meistens, was damit gemeint ist. Hier seht ihr ein Netzwerk, wie es normaler

Weise funktionieren soll.

Das Problem an dieser Stelle ist, das die MAC-Adresse vom jeweiligen Betriebssystem

übermittelt wird und nicht Hardwareseitig. Also lässt diese sich kinderleicht verändern.

Und das ebenfalls unter jedem Betriebssystem.

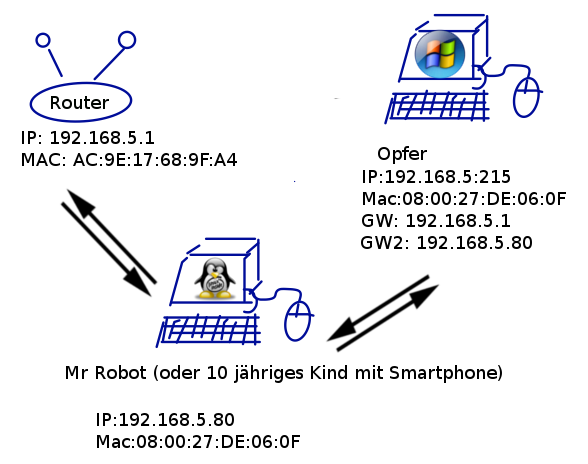

Das Ziel mit unserem Angriff ist es uns jetzt dazwischen zu schalten. Also zwischen den

Router und dem PC. Wir sagen also dem PC Das wir auch ein Gateway sind. Und dem Router

täuschen wir vor, das wir die gleiche MAC-Adresse haben, wie der Opfer-PC.

Das nennt man Man-in-the-Middle-Angriff (kurz: MITM-Angriff). Die Methode ist uralt,

aber immernoch sehr effektiv.

Das heißt also. Jeglicher unverschlüsselter Netzwerkverkehr geht durch unseren Rechner.

Das bedeutet gleichzeitig, das wir uns ansehen können was der andere gerade macht.

Und alle Passwörter die unverschlüsselt übermittelt werden, können dadurch mitgelesen werden.

außerdem ist es auch möglich unverschlüsselte Sitzungen zu übernehmen. Natürlich können wir

auch beliebig die Seiten bearbeiten und theoretisch unseren Schadcode einfügen. Doch das ein

anderes Mal. Heute ersetzten wir einfach nur alle Bilder auf der angezeigten Webseite.

So viel zur Theorie. Ab zur Praxis.

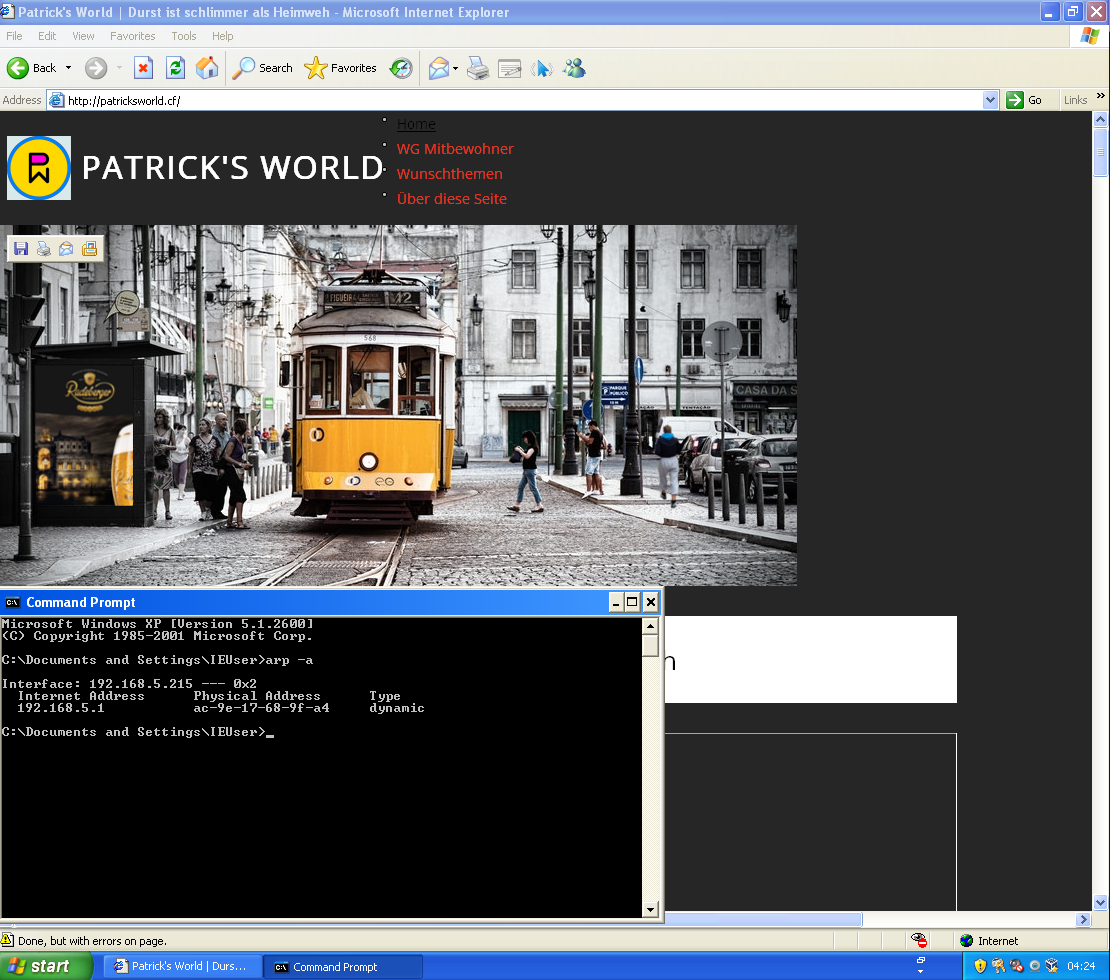

In meinem Netzwerk habe ich über Virtualbox einen Windows XP PC im einsatzt. Demnächst

werde ich vielleicht mal einen ApplePC dran glauben lassen. Wie gesagt. Das funktioniert

bei jedem Betriebssystem. Da kann das "gute" alte Win XP nichts dafür.

Ihr benötigt auf jeden Fall ein gerootetes Android Gerät.

Ladet euch die App Zanti 2.2 hier runter

und installiert sie euch auf euer Telefon.

Damit ihr euch die IP Adresse von eurem PC anzeigen könnt öffnet einfach eine Konsole.

Unter Windows kann man ipconfig eingeben. Unter linux (und ich glaube auch bei MacOSX)

einfach ifconfig eingeben.

Eure Gateways ("Router") könnt ihr euch mit arp -a anzeigen lassen.

Im folgenden Bild seht ihr die Ausgabe ohne Manipulation.

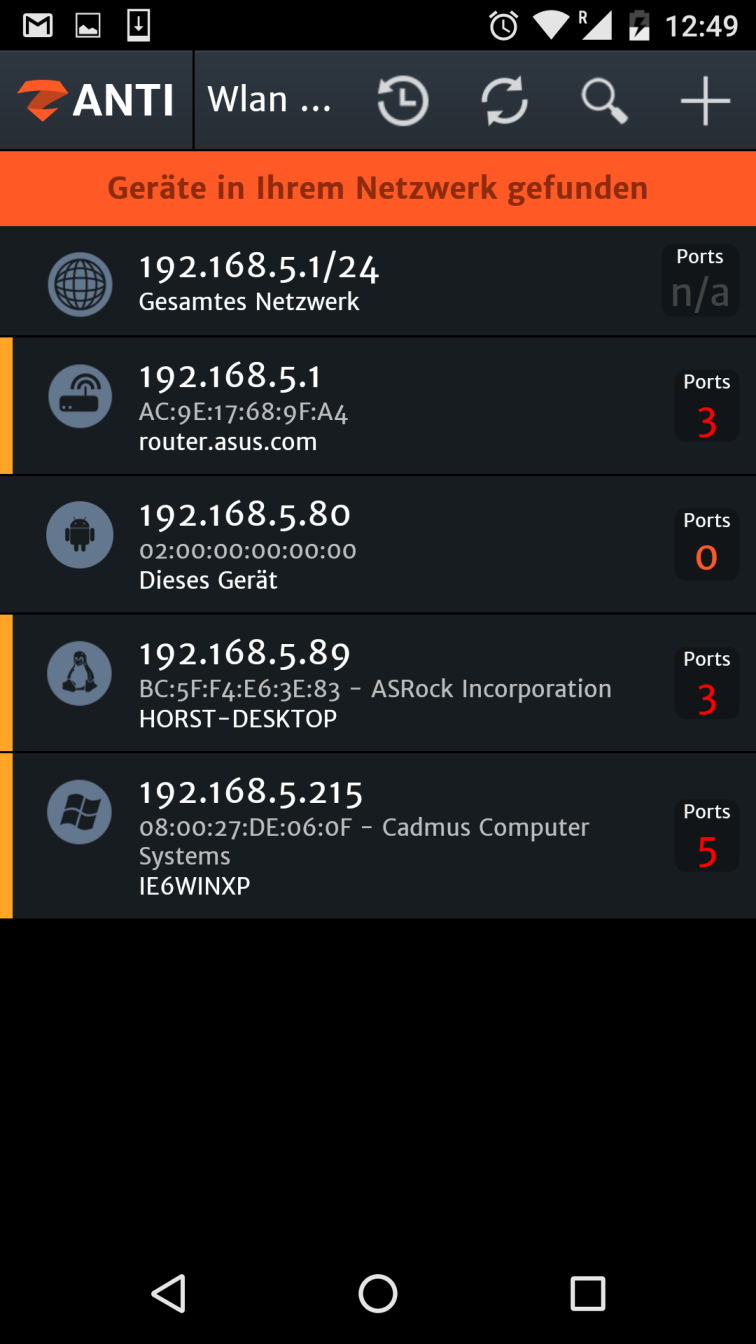

Jetzt starten wir die App.

Ihr solltet natürlich mit eurem Wlan verbunden sein ;)

Akzeptiert die AGB's und könnt mit dem scannen starten.

Nun seht ihr bereits die Geräte im Netzwerk.

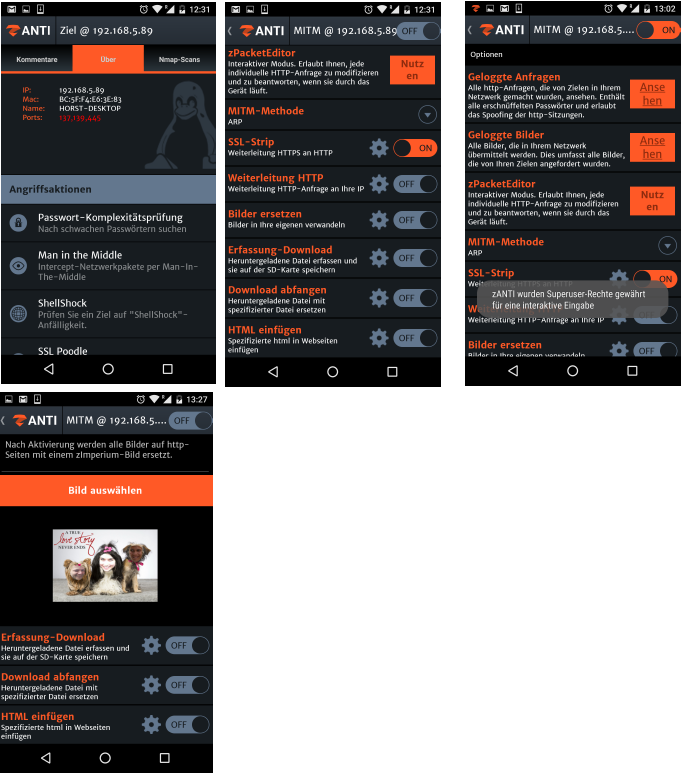

- Einfach das Opfer auswählen.

- Man in the Middle auswählen.

- Schalter auf On legen.

- Bild zum Ersetzten auswählen.

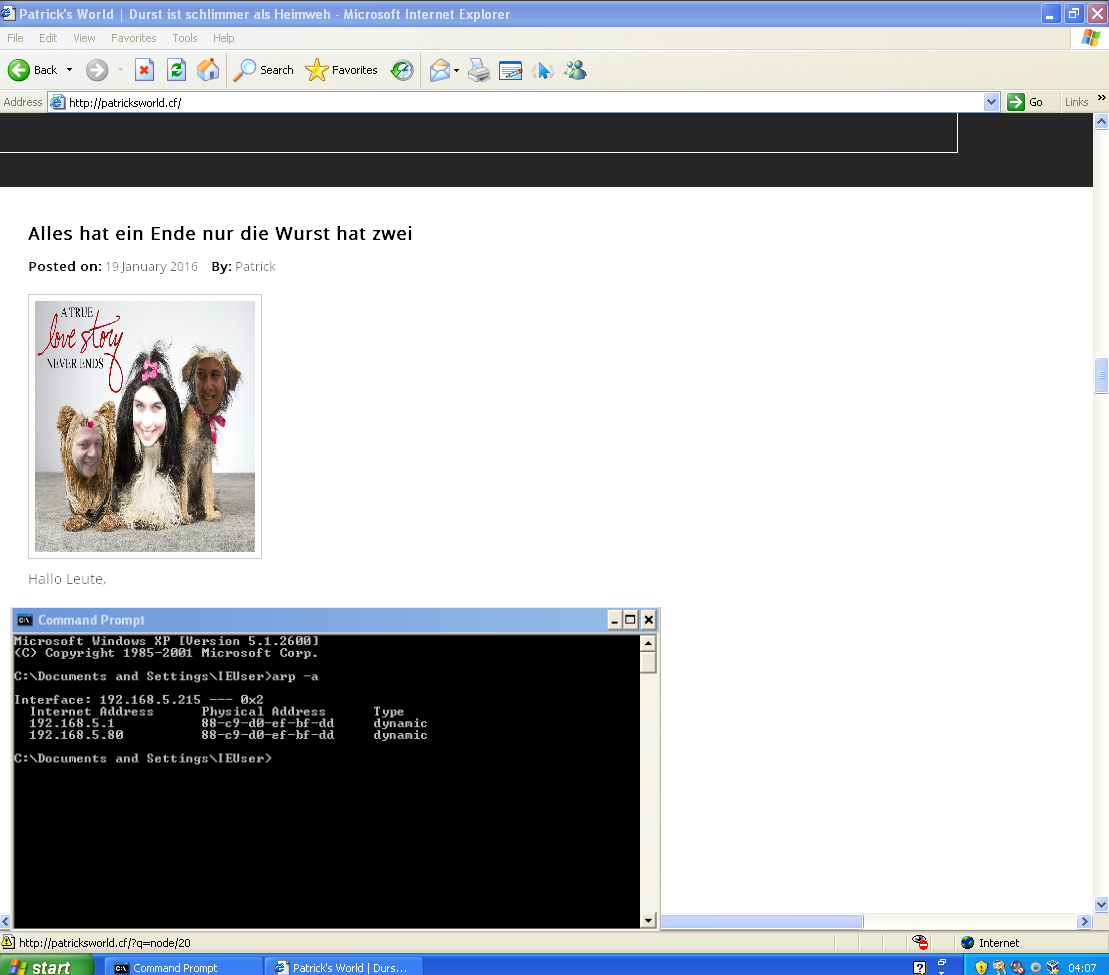

OK. Beim Opfer sieht das ganze dann so aus:

Wie ihr oben erkennen könnt. Sind jetzt auch zwei Gateways in der ARP-Tabelle zu

finden.

OK. Das ist jetzt nur ein harmloses Bild was wir ausgetauscht haben. Wie gesagt. Es

verdeutlicht nur, das wir jede Seite manipulieren können. Und somit auch Schadcode

einfügen können. Dazu kommen wir aber erst später meine jungen Schüler.

Also. Wenn ihr Fragen habt, dann ab in die Kommentare. Ich Zeige euch bei Interrese

gerne wie man das am PC genauso hinbekommt. Aber für später müssen wir uns eh alle

gemeinsam mit Linux grundlagen befassen. Deswegen Denke ich für heute reicht das zu.

Und denkt dran. So witzig wie das ist. Macht so ein Quatsch nur bei euch zu Hause,

auch wenn das Problemlos genauso gut an der Uni funktioniert.

Was Übrigens noch eine kleine Empfehlung ist.

Bei Lanpartys kommt das Richtig gut. Denn ich wollte mein Team ein Wenig unterstützen.

Da es mir aber an LOL Skills fehlt, hab ich halt nach und nach immer wieder einzellne

Leute aus dem gegnerischen Team auf Eis gelegt. Und ihr habt keine Ahnung wie wütend

Zocker werden können, wenn es laggt. Es war wirklich wie ein Konzert aus Maulerei.

Und ihr seid dabei auch noch der Dirigent.

...Phantastisch...

Kleiner Tipp. Nehmt immer den der sich am lautesten aufregt. Denn der ist dann schon vor

Wut aufgestanden. In dem Fall wars der mit dem Apple Laptop.

Bis die Tage liebe Fans

MFG Patrick